Fachhochschule Aalen

Studiengang Elektrotechnik / Technische Informatik

Funk-LAN nach IEEE 802.11b

Studienarbeit von Michael Hübner

Betreuer: Prof. Dr.-Ing. Manfred Strahnen

Durchgeführt im WS 2001 / 2002

Funk-LAN nach IEEE 802.11b

Studienarbeit von Michael Hübner

Betreuer: Prof. Dr.-Ing. Manfred Strahnen

Durchgeführt im WS 2001 / 2002

4 Einrichtung eines Access Points

5.1 Topologie des Funknetzwerks wnp

Das Internet wächst und entwickelt sich ständig weiter. Seit seiner Entstehung im Jahr 1969 hat es beinahe alle Bereiche des Lebens durchdrungen. Es ist davon auszugehen, dass sich dieser Trend in den nächsten Jahren noch verstärken wird. Alles und jedes wird vernetzt und kommuniziert in irgendeiner Art und Weise miteinander. Um die anfallende Menge an Daten bewältigen zu können, mussten sich in gleichem Maße die Technologien und Verfahren in der Kommunikationstechnik weiterentwickeln. Lichtwellenleiter haben bereits ihren festen Platz als Übertragungsmedium eingenommen und das Gigabit Ethernet steht vor der Tür.

Mit zunehmender Globalisierung rückt die Mobilität des Individuums immer mehr in den Vordergrund und wird zum ausschlaggebenden Kriterium, das über wirtschaftlichen Erfolg oder Misserfolg entscheidet. Es wird immer wichtiger, an jedem Ort und zu jeder Zeit erreichbar zu sein. In diesem Zusammenhang liegt es nahe, sich die Technik, die diese Mobilität gewährleisten soll, etwas näher anzuschauen.

Das Thema "Funk-LAN nach IEEE 802.11b" hat sich meiner Meinung nach hervorragend für eine Studienarbeit geeignet. Einerseits bietet es die Möglichkeit, theoretische Sachverhalte aus den Gebieten Nachrichtentechnik und Netzwerktechnik auf den Prüfstand zu legen und deren Umsetzung in die Praxis zu studieren. Andererseits ist der praktische Umgang mit verschiedenen Betriebssystemplattformen ein Schritt in Richtung Verständnis für deren unterschiedliche Konzepte und Implementierungsmethoden. Die gewonnenen Erkenntnisse werden sicherlich dazu beitragen, bei künftigen Projekten eine effiziente Auswahl aus den zur Verfügung stehenden Ressourcen zu treffen.

Michael Hübner michael@mmt4u.de

im März 2002

Im Rahmen dieser Studienarbeit werde ich mich mit der Technik des "drahtlosen Ethernets" etwas näher befassen. Was kann es? Wo liegen seine Einsatzbereiche? Wo liegen seine Grenzen? Dazu wird es notwendig sein, einen Blick auf die Übertragungsverfahren und die Mechanismen der einzelnen Protokollschichten zu werfen.

Es gib eine Vielzahl von Anwendungsfällen, in denen der Einsatz der drahtlosen Kommunikation in Betracht gezogen werden kann. So ist es beispielsweise vorstellbar, während einer Beratung oder Konferenz "auf die schnelle" ein Netzwerk einzurichten und somit jedem Teilnehmer bestimmte Daten zur Verfügung zu stellen. Das dürfte der typische Anwendungsfall für ein Ad-hoc Netzwerk sein. Andererseits kann es durchaus wünschenswert sein, mit einem mobilen Gerät auf Serverdaten oder gar das Internet zuzugreifen. Dafür kommt ein Infrastruktur Netzwerk mit einem oder mehreren Access Points (Zugangspunkten) in Frage. Diese verschiedenen Betriebsmodi sollen auf Performance getestet werden. Dabei sind wohl die Parameter Reichweite und effektive Datenrate für den praktischen Einsatz besonders interessant.

Das freie Betriebssystem Linux ist immer weiter auf dem Vormarsch. Wie sieht es jedoch mit der Unterstützung solch neuer Technologien aus? Lässt sich ein Funkmodem unter Linux in Betrieb nehmen? Wie sieht die Zusammenarbeit mit Windows innerhalb eines Funknetzwerkes aus?

All diese Fragen sollen anhand dieser Studienarbeit zum Thema "Funk-LAN nach IEEE 802.11b" behandelt werden und so die Basis für weitergehende Untersuchungen dieser neuen Technik und deren Einsatzmöglichkeiten legen.

Einarbeitung in den Funk-LAN Standard IEEE 802.11b (Übertragungsverfahren, Zugriffsmethode, Methoden zur Netzwerksicherheit). Die erfolgreiche Einarbeitung ist durch eine möglichst kurze Beschreibung der Funktionsweise und der prinzipiellen Betriebsmodi von 802.11b basierten Funk-LANs zu dokumentieren.

Aufbau eines sog. Ad-hoc Netzes (kein Access-Point). Das Ad-hoc Netzwerk soll mindestens 4 Rechner umfassen. Zwei dieser Rechner sollen mit Windows Betriebssystem, die beiden anderen mit Linux-Betriebssystem betrieben werden. Die Funktionsfähigkeit dieses Ad-hoc Netzwerks ist intensiv zu testen, die wesentlichen Netzwerk-Parameter (max. Reichweite bei unterschiedlichen Gebäudegegebenheiten, Datenrate und Reaktionszeit in Abhängigkeit der Entfernung zwischen den Stationen) sollen bestimmt werden.

Aufbau und Test von Access-Point basierten Funkzellen. Die Access-Point basierten Funkzellen sollen alle im Labor für Kommunikationstechnik vorhandenen Rechnersysteme umfassen. Die in dem Netzwerk integrierten Stationen sollen sowohl mit Windows-, als auch mit Linux-Betriebssystem operieren können. Die Funktionsfähigkeit des Netzwerks ist intensiv zu testen, die wesentlichen Netzwerk-Parameter (max. Reichweite bei unterschiedlichen Gebäudegegebenheiten, Datenrate und Reaktionszeit in Abhängigkeit der Entfernung zwischen den Stationen) sollen bestimmt werden. Des weiteren soll das Roaming zwischen den Funkzellen getestet werden.

2.3.1 Architektur des PHY-Layer

2.3.2 Die Spread Spectrum Technologien

2.4.1 CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance)

2.4.1.1 IFS (Interframe Space)

2.4.1.2 NAV (Network Allocation Vektor)

2.4.1.3 DCF (Distributed Coordination Function)

2.4.1.4 PCF (Point Coordination Funktion)

Ein Teil der Beschreibung und Abbildungen stammt mit freundlicher Genehmigung aus [1].

Der Standard 802.11b ist eine abwärtskompatible Erweiterung des 802.11DS Standards, der 1997 von der IEEE als herstellerunabhängiger Standard für Wireless LANs (WLANs) verabschiedet wurde. In seiner momentanen Definition erreicht 802.11b eine Brutto-Datenrate von 11Mbit/s.

Der verfügbare Frequenzbereich ist in den einzelnen Ländern unterschiedlich (vergl. Tabelle 2.1). Er ist in Nordamerika von der FCC auf 900MHz und 2,4GHz im ISM-Band mit max. 1W Sendeleistung festgelegt. In Europa hat die ETSI den Frequenzbereich auf 2,4 GHz im ISM-Band mit max. 100mW Sendeleistung festgelegt. Die Bandbreite beträgt dabei 80MHz (2,4GHz-2,48GHz).

|

Region |

Frequenzband (GHz) |

Sendeleistung |

|

USA |

2,4000 – 2,4835 |

1000 mW |

|

Europa |

2,4000 – 2,4835 |

100 mW (EIRP) |

|

Japan |

2,4710 – 2,4970 |

10 mW/MHz |

|

Frankreich |

2,4465 – 2,4835 |

100 mW (EIRP) |

|

Spanien |

2,4450 – 2,4750 |

100 mW (EIRP) |

Tabelle 2.1 Verfügbare Frequenzbereich nach IEEE 802.11

Die für 802.11 verwendeten Technologien sind:

Frequenz Hopping Spread Spektrum (FHSS)

Direct Sequence Spread Spectrum (DSSS)

Infrarot (IR)

Für FHSS und DSSS werden je nach Datenübertragungsrate verschiedene Modulationsverfahren eingesetzt.

FHSS:

2GFSK (2-Level Gaussian Frequency Shift Keying) 1MBit/s

4GSFK (4-Level Gaussian Frequency Shift Keying) 2MBit/s

DSSS:

DBPSK (Differential Binary Phase Shift Keying) 1MBit/s

DQSP (Differential Quadrature Phase Shift Keying) 2MBit/s, 5,5MBit/s, 11MBit/s

Eine Aussage über die Reichweite eines WLAN-Links (d.h. einer Punkt-zu-Punkt-Verbindung) lässt sich kaum machen, da die örtlichen Gegebenheiten einen großen Einfluss haben und es selbst von Hersteller zu Hersteller Unterschiede bis Faktor fünf gibt. Im Allgemeinen ist sie aber mit DECT (Digital Enhanced Cordless Telephone) vergleichbar: 300m mit Sichtkontakt und 30m im Gebäude.

Abb. 2.1 zeigt die verschiedenen Realisierungsmöglichkeiten der physikalischen Ebene des IEEE 802.11 Standards einschließlich der Erweiterungen aus IEEE 802.11a und 802.11b.

Abb.

2.1 Physikalische Ebenen im IEEE 802.11 Standard

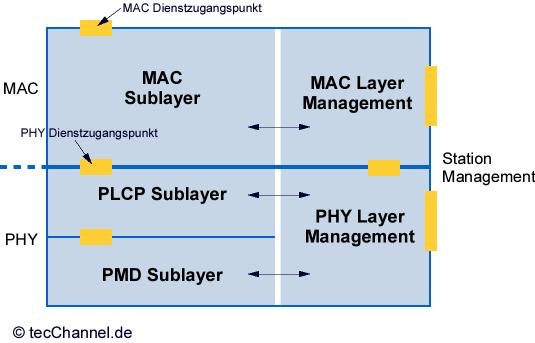

Auf Grund der Tatsache, dass die Charakteristika der möglichen Übertragungsverfahren speziell in ihrem Zeitverhalten sehr unterschiedlich sein können, sieht 802.11 eine weitere Aufteilung der Protokolle in den einzelnen Schichten vor, die in Abb. 2.2 dargestellt ist.

In dieser Konfiguration übernimmt das Physical Medium Dependant Sublayer (PMD) die Modulation und Kodierung, während das Physical Layer Convergence Protocol (PLCP) eine für alle physikalischen Ebenen gleiche Schnittstelle zur Zugriffskontrollebene (MAC Sublayer) zur Verfügung stellt.

IEEE 802.11 WLANs benutzen Spread Spectrum Technologien zur Erhöhung der Übertragungssicherheit. Das Spreizen eines Signals durch FHSS oder DSSS bewirkt, das ein größerer Frequenzbereich benutzt wird als für die eigentliche Datenübertragung benötigt wird. Da das ISM-Band, in dem die WLANs nach IEEE 802.11 operieren, für industrielle, wissenschaftliche und medizinische Anwendungen reserviert ist und keinerlei amtlicher Genehmigung bedarf, tritt das Problem des Multiple Access auf. Das heißt, das die physikalische Ebene von WLANs für einen geordneten und möglichst störungsfreien Betrieb zu sorgen hat.

Bei FHSS wechseln Sender und Empfänger zyklisch die benutzte Frequenz, wobei sie die gleiche Reihenfolge einhalten (Hopping Sequence). Die durch andere Sender verursachten Störungen werden minimalisiert, da nur Sender und Empfänger, die mit gleicher Hopping Sequence arbeiten, kommunizieren können.

Andererseits ist jedoch bei FHSS der Aufwand auf der MAC-Ebene hoch, da die Frequenzwechsel gesteuert und synchronisiert werden müssen. Aufgrund besserer Leistungswerte hat sich DSSS durchgesetzt und wird in 802.11b ausschließlich verwendet, weshalb an dieser Stelle auf eine nähere Beschreibung von FHSS verzichtet wird.

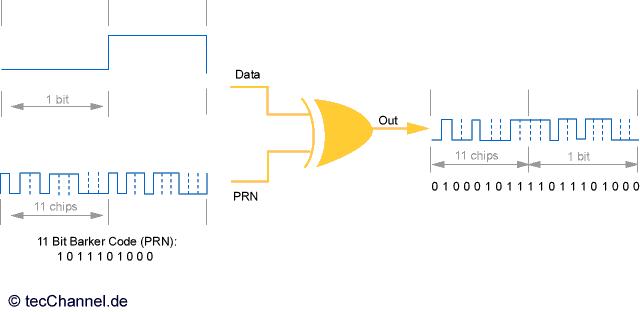

Im Gegensatz zu FHSS wird bei der Direct Sequence Spread Spectrum

Technologie das Signal nicht zeitlich versetzt auf verschiedenen

Kanälen versendet, sondern das schmalbandige Signal durch

Multiplexen mit einem PN (Pseudo-Noise)- Code direkt in ein

breitbandiges Signal umgewandelt. Da dadurch die Sendeintensität

unter die Rauschgrenze abgesenkt wird, kann das Signal nur noch von

Stationen Empfangen werden, die mit dem gleichen PN-Code arbeiten

(vgl. CDMA).

Bei der Spreizung der 2Mbit/s Signalrate mit einem elfstelligen Chip-Code

ergibt sich eine Bandbreite von 22MHz pro Sequenz (Abb. 2.3).

Für höhere Datenraten als 2Mbit/s wird ein Complementary

Code eingesetzt, der in [2] beschrieben wird.

Abb.

2.3 Direct Sequence

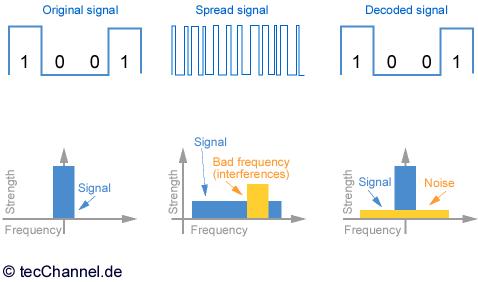

Auf der Empfängerseite dient ein angepasster Korrelator zum Ausfiltern der Nutzdaten aus der überlagerten PN-Folge. Dabei wandelt er automatisch schmalbandige Störungen hoher Intensität in ein breitbandiges Rauschen niedriger Intensität um (Abb. 2.4).

Abb.

2.4 Störunterdrückung bei DSSS

Das Frequenzband (2,4 – 2,4853 GHz) wird in 11 (USA) bzw. 13 (Europa) Kanäle unterteilt. Die Mitten-Frequenzen dieser Kanäle haben den Abstand von jeweils 5 MHz (Tabelle 2.2).

|

CH-ID |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

f |

2412 |

2417 |

2422 |

2427 |

2432 |

2437 |

2442 |

2447 |

2452 |

2457 |

2462 |

2467 |

2472 |

|

USA |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

|

|

|

Europa |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

X |

Tabelle 2.2 DSSS-Kanäle im 2,4 GHz Band

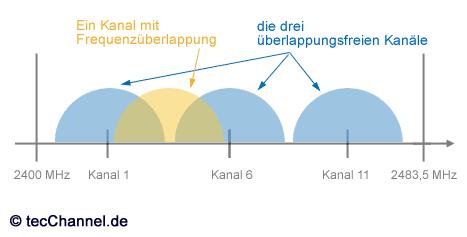

Aus der Signalbreite von 22 MHz folgt, dass sich im ISM-Band lediglich drei DSSS-Kanäle überlappungsfrei nebeneinander anordnen lassen (Abb. 2.5).

Überschneiden sich die Sende- und Empfangsbereiche von verschiedenen Benutzern des 2,4 GHz Bandes, so tritt ein MA-Problem auf. Die physikalische Ebene von DSSS-Systemen hat die Aufgabe, für eine möglichst störungsfreie Verbindung der Teilnehmer untereinander zu sorgen. Dazu wird eine Kombination von CDMA (Code Division Multiplexing), FDMA (Frequency Division Multiplexing) und TDMA (Time Division Multiplexing) verwendet.

Das CDMA Verfahren benutzt dabei den PN-Code, um sich von anderen Benutzern des ISM-Bandes abzugrenzen.

Um Störungen von anderen IEEE-DSSS Systemen aus sich überschneidenden Sende- und Empfangsbereichen zu eliminieren, wird FDMA benutzt. Das heißt, dass benachbarte Systeme verschiedene Kanäle benutzen, um die gegenseitige Beeinflussung zu minimieren. Bis zu drei DSSS Systeme können gemeinsam im einem Empfangsbereich arbeiten, ohne sich gegenseitig zu stören (vergl. Abb. 2.5).

Mittels TDMA wird der Zugriff der Teilnehmer eines Kanals geregelt.

Abb.

2.5 IEEE 802.11b sieht für das ISM-Frequenzband bis zu 13

Kanäle vor.

Der MAC-Layer von 802.11b weist eine enge Verwandtschaft mit der kabelgebundenen Variante 802.3 auf. Allerdings muss der drahtlose Standard auf die Besonderheiten der Übertragungsstrecke Rücksicht nehmen. Selbst wenn das Senden und Empfangen gleichzeitig möglich wäre, würde das gesendete Signal alle anderen Signale maskieren. Es entfällt die Möglichkeit zum Erkennen von Kollisionen und 802.11b greift deshalb auf eine Zugangskontrolle (Access Control) nach dem CSMA/CA-Verfahren zurück.

CSMA/CA steht für Carrier Sense Multiple Access with Collision Avoidance. Es beschreibt den Zugriff auf einen gemeinsamen Kanal, indem dieser auf das Vorhandensein eines Trägersignals getestet wird. Der Unterschied zu IEEE 802.3 besteht in der Collision Avoidiance (Kollisions-Vermeidung), deren Implementierung als DCF (Distributed Coordination Function) oder PCF (Point Coordination Function) noch näher erläutert wird.

Weitere Mechanismen die die Zugriffskontrollebene zur Verfügung stellt sind:

Unterscheidung zwischen Ad-hoc- und Infrastrukturnetzwerken

Roaming

Verschlüsselungs- und Authentifizierungsmechanismen

Stromsparfunktionen für mobile Stationen

Der Aufbau der von der MAC-Ebene verwendeten Daten-, Kontroll- und Management-Rahmen wird u.a. in [2] beschrieben.

Eine zentrale Rolle bei der Funktionsweise des Zugriffsmechanismus spielt die Zeit zwischen zwei Datenpaketen, der so genannte Interframe Space (IFS). Der 802.11- Standard definiert vier verschiedene IFS-Zeiten, die unterschiedliche Prioritätsstufen für den Zugriff widerspiegeln (Abb. 2.6). Dabei gilt: Je kürzer der IFS, desto höher die Priorität.

EIFS: Extended Interframe Space

DIFS: Distributed Interframe Space

PIFS: Point Coordination Function Interframe Space

SIFS: Short Interframe Space

Die Verwendung der IFS-Zeiten wird später noch genauer erläutert.

Der NAV ist ein Timer auf MAC-Ebene der angibt, wie lange das Netzwerk voraussichtlich belegt sein wird.

Die Distributed Coordination Funktion ist ein Zugriffsmechanismus, der in einem Netzwerk ohne Manager (Ad-hoc) die Zuteilung des Funkkanals an die einzelnen Stationen (Nodes) regelt.

Um Zugriff auf den Kanal zu erhalten, testet die sendewillige Station auf Vorhandensein eines Trägers (Listen Before Talk). Ist der Kanal mindestens für die DIFS-Zeit frei, kann gesendet werden. Ist der Kanal belegt, so wird mit einem Backoff-Prozess ein Wert für den NAV bestimmt. Für diese Zeit unterbricht die Station den Übertragungsversuch. Ist der NAV abgelaufen und der Kanal mindestens für die DIFS-Zeit frei, kann gesendet werden. Andernfalls wird wieder der NAV gesetzt.

Wird das Zugriffsverfahren PCF verwendet, übernimmt ein Koordinator (z.B. ein Access-Point) die Vergabe des Kanals. Es muss allerdings gewährleistet sein, das Übertragungen von Stationen, die nach dem DCF Verfahren auf den Kanal zugreifen, nicht mit Übertragungen von Stationen, die mit PCF arbeiten, kollidieren.

Dazu richtet der Koordinator eine Contention Free Period (CFP - "Streitfreie Zeit") ein, die sich zeitlich mit einer Contention Period (CP - mehrere Stationen versuchen Zugriff auf den Kanal zu erhalten) abwechselt. Realisiert wird diese CFP, indem der Koordinator ein Management-Frame sendet in dessen Header ein 2Byte-Feld für alle Teilnehmer bestimmt ist. Die Teilnehmer setzen ihren NAV auf diesen Wert, so dass der Koordinator für die CFP alleinigen Zugriff auf den Kanal hat. Damit die CFP überhaupt beginnen kann, greift der Koordinator bereits nach einer PIFS-Zeit auf den Kanal zu, die nach Abb. 2.6 innerhalb der Contention Period eine höhere Priorität hat als die DIFS. Nun wird nacheinander jedem beim Koordinator gemeldete Teilnehmer (er führt sie in einer Polling Liste) die Möglichkeit gegeben, ein Frame zu versenden. Dazu sendet der Koordinator der Station eine Poll-Frame. Nur Stationen, die ein solches Poll-Frame erhalten haben sind berechtigt, ein Daten-Frame zu senden. Diese Daten-Frames werden innerhalb der CFP nach einer SIFS-Zeit gesendet. Durch die hohe Priorität von SIFS wird der Zugriff auf den Kanal auch für den Fall gewährleistet, das eine Station den Beginn der CFP nicht mitbekommen hat. Eine ausführlichere Beschreibung der PCF incl. Optimierungsmaßnahmen findet sich in [2].

Weder DCF noch PCF garantieren jedoch die kollisionsfreie Übertragung. Damit höhere Protokollschichten entlastet werden, wird bereits auf MAC-Ebene mit einer Rahmenbestätigung gearbeitet. Die Ack's (Acknowledgements) werden bereits nach einer SIFS-Zeit gesendet, die den kurzen Frames eine hohe Priorität geben. Erhält der Sender keine Bestätigung, so überträgt er den Frame erneut.

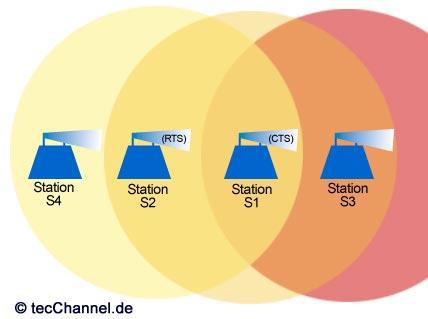

Solange sich alle Stationen innerhalb einer Reichweitenzone befinden, funktioniert die Kollisionsvermeidung mit den bisher beschriebenen Verfahren ganz ordentlich. Was uns jetzt aber einen Strich durch die Rechnung machen kann, ist das "Hidden Station Problem". Wie Abb. 2.7 zeigt ist es gar nicht so unwahrscheinlich, dass es eine Station gibt, die mit zwei anderen Stationen in Kontakt steht, welche sich jedoch gegenseitig nicht erreichen können.

Was nun Probleme bereiten kann ist folgendes Szenario: Station S2 erhält Zugriff auf den Kanal und sendet an Station S1. Gleichzeitig erkennt Station S3 den Kanal als frei und sendet an S1. Das ist durchaus möglich, da ja S3 von S1 nichts mitbekommt. Da sich jedoch bei S2 die beiden Übertragungen überlagern, ist davon nichts mehr zu gebrauchen. Nun kommt RTS/CTS zum Einsatz. "Ready To Send/Clear To Send" ist ein Handshake-Verfahren, das alle Stationen im infragekommenden Empfangsgebiet über eine bevorstehende Transmission informiert. Dazu sendet die sendewillige Station ein Ready To Send an den gewünschten Empfänger. Dieser antwortet, so er dem Verbindungswunsch nachkommt, mit Clear To Send. Der Clou an diesem Handshake ist, dass diese kurzen Frames einen NAV Wert im Header haben, der von allen nicht an dieser Übertragung beteiligten Stationen übernommen wird. Da zwischen RTS, CTS und dem Daten-Frame nur eine SIFS-Zeit liegt, kann die Übertragung dieser drei Frames unmittelbar nacheinander erfolgen. Tritt eine Kollision während des Handshakes auf, so beginnt die Übertragung des im Vergleich zu diesen Management-Frame möglicherweise viel größeren Daten-Frame erst gar nicht. Allerdings fügt das RTS/CTS Verfahren etwas mehr Overhead zur Übertragung bei, weshalb es abgeschaltet werden kann.

Abb.

2.7 Hidden-Station-Problem:

Im Ad-hoc Modus werden einfach zwei oder mehr Rechner per WLAN miteinander verbunden (Peer-to-Peer). Dieser Modus ist in letzter Zeit von den Herstellern so implementiert worden, dass die Zusammenarbeit der Karten verschiedener Hersteller problemlos funktionieren sollte. Bei Lucent heißt dieser Modus "Peer-to-Peer-Group" und darf nicht mit dem proprietären Ad-hoc-Modus verwechselt werden, der inkompatibel zu verschiedenen Herstellern ist (siehe auch [5]).

Die zweite Betriebsart ist der Infrastruktur-Modus. Hier kümmert sich ein Access-Point (AP) um die Verwaltung des Netzwerkes. Auch stellen die meisten APs eine Bridge in ein Ethernet zur Verfügung. Mehrere APs können miteinander verbunden werden (Funk oder Ethernet) und ermöglichen damit den Aufbau eines Infrastruktur-Netzwerkes und das Roaming zwischen verschiedenen Funkzellen.

Probleme und Beispiele dieser beiden Betriebsmodi werden in [2] erläutert.

Neben den für MAC- und PHY-Layer beschriebenen Eigenschaften kennt IEEE 802.11 weitere Gerätemerkmale. Dazu zählen beispielsweise Synchronisation und ein Energiesparmodus.

Die Timing Synchronisation Function (TSF) dient zum Abgleichen der Systemzeit aller Stationen. Sie wird durch regelmäßiges Versenden des TSF-Zeitgebers zu den durch Target Beacon Transmission Times (TBTT) festgelegten Zeiten in einem so genannten Beacon gewährleistet. In Infrastrukturnetzen zeichnet der Access Point für dessen Aussendung verantwortlich, in Ad-hoc-Netzen teilen sich alle Stationen diese Aufgabe.

Da viele der drahtlosen Geräte mobil und somit batteriebetrieben arbeiten, sieht der Standard auch einen Energiesparmodus vor. Dessen Einsatz muss allerdings mit den anderen Stationen im Netz "abgesprochen" werden. Auch im so genannten Doze-Modus bleiben die Stationen weiter ansprechbar. Dafür sorgen spezielle Monitoring-Algorithmen, die sich im Infrastruktur- und Ad-hoc-Modus unterscheiden.

Drahtlose Netzwerke stellen ein gewisses Sicherheitsrisiko dar. Die Ausbreitung der Funkwellen beschränkt sich ja nicht auf das Netzwerk im engeren Sinn, die Konversation kann von jedem innerhalb der Funkreichweite befindlichen IEEE 802.11-Empfänger abgehört werden. Daher sieht der Standard die Implementierung einer Reihe von Sicherheitsmerkmalen vor.

Auf der niedrigsten Ebene erfolgt die Zulassung der Teilnehmer über einen als Electronic System ID (SSID, ESSID) bezeichneten Schlüssel. Die für alle Systeme im Netz identische SSID legt der Administrator bei der Konfiguration der Clients und Access Points fest.

Daraus resultieren zwei gravierende Einschränkungen. So zeigt die SSID zwar das allgemeine Zugangsrecht des Teilnehmers an, eine eindeutige Identifikation erlaubt sie aber nicht. Zudem ist es häufig kein Problem, die SSID eines WLANs herauszufinden. Dazu trägt nicht zuletzt bei, dass die meisten Hersteller erlauben, in den Konfigurationsdateien für die SSID die Option "any" anzugeben: Dies authentisiert den Einsatz in allen Funknetzwerken.

Ein optionales Verschlüsselungsverfahren zur Erhöhung der Sicherheit ist das im Standard IEEE 802.11 definierte Wired Equivalent Privacy (WEP). Im Kontrollfeld eines verschlüsselten Daten- oder Management-Frames wird das Bit WEP gesetzt und der Datenteil verschlüsselt übertragen. Zur Zeit sind Schlüssellängen von 40Bit und 128Bit gebräuchlich.

In Infrastruktur-Netzen lässt sich der Zugang zum Netz auf zugelassene Stationen beschränken. Die Identität der Endgeräte wird bei der im Rahmen des 802.11 möglichen Link Level Authentification zwischen den beteiligten Stationen ausgetauscht. Dazu muss der Administrator die MAC-Adressen der Geräte in die Zugangslisten der Access Points eintragen.

Hier bleibt jedoch ebenfalls ein gewisses Sicherheitsrisiko bestehen. Bei den meisten auf dem Markt verfügbaren Produkten lässt sich die MAC-Adresse des Rechners verändern, so dass auch hier ein missbräuchlicher Einsatz möglich erscheint. Zudem ergibt sich - zumindest in größeren Netzen - ein Problem praktischer Natur: Bislang bieten nur wenige Hersteller komfortable Werkzeuge zum Verwalten ausgedehnter WLANs an. Daher kommt in Netzen mit vielen Teilnehmern und Access Points ein erheblicher Administrationsaufwand auf den Systemverwalter zu, wenn er den Benutzern ein komfortables Roaming ermöglichen will.

Um die Authentifizierung nicht nur auf Geräteebene, sondern auch benutzerbezogen zu unterstützen, implementieren daher fast alle Hersteller inzwischen den Remote Authentification Dial-In User Service (RADIUS) [4]. Er ermöglicht die zentrale Verwaltung von Benutzeridentifikationen und Passwörtern.

3.1 Installation der WLAN-Karte unter SuSE Linux 7.2

3.1.1 Installation des PC Card Adapters

3.1.2 Installation des Treibers

3.1.3 Konfiguration der WLAN-Karte

3.1.4.1 Profil für ein Ad-hoc Netzwerk

3.2 Installation der WLAN-Karte unter Windows NT

3.2.1 Installation des PC Card Adapters

3.2.2 Installation des Treibers

3.2.3 Konfiguration der WLAN-Karte

3.2.4.1 Profil für ein Ad-hoc Netzwerk

In diesem Kapitel wird die Treiberinstallation der ORiNOCO Gold Karte unter SuSE Linux 7.2 beschrieben. Diese Karte unterstützt die Verschlüsselung mit 128Bit Schlüssellänge.

So ganz problemlos geht es eben leider doch noch nicht. Trotz guter Hardwareunterstützung moderner Distributionen ist bei der Einrichtung von Linux immer noch eine gute Portion Handarbeit vonnöten. Damit die nicht zu sehr ausartet, werden in diesem Kapitel Grundsätzliches, Besonderheiten und einige Kniffe beschrieben.

Damit die Installation der

WLAN-Karte beginnen kann, müssen folgende Pakete installiert

sein:

pcmcia (a), pcmcia-cardinfo (a), wireless-tools (ap), schemes (ap).

Die Installation von Paketen ist in [3] beschrieben.

Es müssen die Rechte zum Installieren neuer Hardware, das bedeutet Root-Rechte, auf diesem Computer vorhanden sein.

Hier noch ein nützlicher Hinweis: Der Aufruf von

erde:~# tail -f /var/log/messages |

auf einer Root-Konsole zeigt sämtliche Kernelmeldungen an und visualisiert damit den Fortschritt der Installation.

Um den Anschluss einer PC Card an einen Standard-PC zu ermöglichen, wird ein PC Card Adapter benötigt. In dieser Beispielkonfiguration wird der ORiNOCO PCI Adapter der Firma Lucent verwendet. Wenn die Karte, wie im Installations-Handbuch beschrieben, eingebaut wurde, muss noch eine Änderung in der Datei /etc/rc.config vorgenommen werden, da der Chipsatz der Adapterkarte nicht hundertprozentig konform mit der PCI Spezifikation ist.

# Datei /etc/rc.config PCMCIA_PCIC_OPTS="irq_mode=0" |

Damit die Änderung übernommen wird, muss SuSEconfig gestartet werden.

erde:~# su Passwort: ... erde:~# SuSEconfig |

Sollten Startprobleme auftauchen so hat es schon manches Mal geholfen, einen anderen PCI-Slot zu wählen.

Mit den wireless-tools sollte der Kernel die WLAN-Karte erkennen. Der Treiber wird vom Cardmanager (cardmgr) geladen. Beobachten sie doch mal die Startmeldungen ihres Kernels beim Booten. Diese können auch später unter /var/log/mesages nachgelesen werden.

Startet der Treiber nicht automatisch kann versucht werden, ihn manuell zu starten um damit den Fehler einzugrenzen. Der Treiber für die WLAN-Karte ORiNOCO Gold heißt wvlan_cs. Es wird jedoch empfohlen, für zukünftige Installationen den Treiber orinoco_cs zu verwenden, da die Entwicklung von wvlan_cs eingestellt wurde.

Um dem Kernel Bootparameter übergeben zu können muss LILO installiert sein. Die Installation von LILO wird in [3] beschrieben. Nach dem Starten des Computers muss am Bootprompt eingegeben werden:

NOPCMCIA=yes |

Das Zeichen = befindet sich auf einer deutschen Tastatur bei ´ und y bei z. Dieser Bootparameter bewirkt, dass die PCMCIA Gerätetreiber nicht geladen werden.

Jetzt kommt das weiter oben beschriebene tail -f zum Einsatz. Damit können auf einer seperaten Konsole die Kernelmeldungen mitverfolgt werden.

erde:~# su Passwort: ... erde:~# tail -f /var/log/messages |

Die Gerätetreiber müssen in folgender Reihenfolge gestartet werden:

erde:~# su

Passwort: ...

erde:~# modprobe pcmcia_core

(messages)>Linux PCMCIA Card Services 3.1.xx ...

erde:~# modprobe i82365 irq_mode=0

(messages)>TI 1410 rev 01 PCI-to-CardBus ...

(irq_mode=0 ist nur für den PCI-Adapter notwendig!!)

erde:~# modprobe wvlan_cs

(messages)>wvlan_cs: WaveLAN/IEEE PCMCIA driver v1.0.6 ...

erde:~# cardmgr

(messages)>cardmgr[850]: starting, version is 3.1.25 ...

|

Für den Treiber wvlan_cs stehen folgende Parameter zur Verfügung man wvlan_cs:

WIRELESS EXTENSIONS

Use iwconfig(8) to manipulate wireless extensions. You

need a kernel which was compiled with CONFIG_NET_RADIO

set. It is recommended that you run at least Linux kernel

2.2.11 and use wireless_tools 19. Older version do not

support all of the current commands.

ESSID (network ID)

Set the network ID of the desired network to connect to

(with access point) or the name of your private ad-hoc

network (no access point).

Mode

Set the operating mode to Ad-Hoc or Managed. In managed

mode, the card will try to connect to an Access Point, to

get access to the infrastructure. In Ad-Hoc mode, the card

doesn't require an Access Point and can communicate

directly with its peers.

Frequency & channels

Channel (frequency) for ad-hoc networks. The frequency is

changed immediately and is only changeable in ad-hoc net-

work mode. You may enter a frequency value in the 2.4 GHz

band or the channel number.

Valid values: 2.412, 2.417, 2.422, 2.427, 2.432, 2.437,

2.442, 2.447, 2.452, 2.457, 2.462, 2.467, 2.472 or 2.484

GHz (depends on local restrictions) and defaults to 2.422 GHz

Sens

Set the Access Point density (sensitivity). This affects

modem and roaming thresholds. [1] low density (default),

[2] medium density, [3] high density.

Rts

Sets the medium reservation threshold (RTS/CTS frame

length), which affects the number of octets in a message

or fragment above which a RTS/CTS handshake is performed.

Use [500] when there are hidden stations or large number

of nodes and [2347] for no RTS/CTS (default). Valid range:

[0-2347]

Frag

Defines the number of bytes used for the fragmentation

boundary for directed messages (Fragmentation length

unicast message transmission). To be used when you have

interference on the radio, because it significantly

decreases the performance.

[2346] is the default, valid range: [256-2346].

Rate

Set the rate used for transmission (but not reception).

You may want to set it to a fixed value for high number of

nodes.The default is auto, or you may use 1, 2, 5.5 or 11 Mb/s

(of course, 2 Mb/s cards cannot get the higher speeds).

Enc

Set the encryption key [0 to FFFF-FFFF-FF]. Use [off] and

[on] to disable and reenable the hardware encryption. This

feature works only for device with encryption option (Sil-

ver or Gold).

The card has 4 different keys that you may select, and you

can choose the default key for transmission (see iwcon-

fig(8)).

Nick (station name)

Set the station name (only used for debugging purpose).

|

Mit iwconfig können diese Parameter an den Treiber übergeben werden:

Usage: iwconfig interface [essid {NN|on|off}]

[nwid {NN|on|off}]

[freq N.NNNN[k|M|G]]

[channel N]

[sens N]

[nick N]

[rate {N|auto|fixed}]

[rts {N|auto|fixed|off}]

[frag {N|auto|fixed|off}]

[enc NNNN-NNNN]

|

Ein Aufruf von iwconfig zeigt die momentanen Treibereinstellungen an:

root@erde:~> iwconfig

lo no wireless extensions.

eth0 IEEE 802.11-DS ESSID:"wnp" Nickname:"wmobil1"

Frequency:2.412GHz Sensitivity:1/3 Mode:Managed Access Point: 00:02:2D:3C:85:B6

Bit Rate:11Mb/s RTS thr:off Fragment thr:off

Encryption key:3132-3334-3536-3738-3939-3837-36

Power Management:off

Link quality:36/92 Signal level:-55 dBm Noise level:-91 dBm

|

Mit iwspy können vom Treiber unterstützte Frequenzen, Übertragungsraten und WEP Keys angezeigt werden:

iwspy interface freq

iwspy interface rate

iwspy interface keys

freq

Give the list of available frequencies in the

device and the number of defined channels. Please

note that usually the driver returns the total num-

ber of channels and only the frequencies available

in the present locale, so there is no one to one

mapping between frequencies displayed and channel

numbers.

rate/bit[rate]

List the bit-rates supported by the device.

keys/enc[ryption]

List the encryption key sizes supported and display

all the encryption keys availables in the device.

|

Die Einstellungen für den wvlan_cs Treiber werden in der Datei /etc/pcmcia/wireless.opts vorgenommen.

# Generic example (decribe all possible settings) *,*,*,*) INFO="Fill with your own settings..." # ESSID (extended network name) : My Network, any ESSID="" # NWID/Domain (cell identifier) : 89AB, 100, off NWID="" # Operation mode : Ad-Hoc, Managed, Master, Repeater, Secondary, auto MODE="" # Frequency or channel : 1, 2, 3 (channel) ; 2.422G, 2.46G (frequency) FREQ="" CHANNEL="" # Sensitivity (cell size + roaming speed) : 1, 2, 3 ; -70 (dBm) SENS="" # Bit rate : auto, 1M, 11M RATE="" # Encryption key : 4567-89AB-CD, s:password KEY="" # RTS threshold : off, 500 RTS="" # Fragmentation threshold : off, 1000 FRAG="" # Other iwconfig parameters : power off, ap 01:23:45:67:89:AB IWCONFIG="" # iwspy parameters : + 01:23:45:67:89:AB IWSPY="" # iwpriv parameters : set_port 2, set_histo 50 60 IWPRIV="" |

Weitere Informationen können mit man iwconfig, man wvlan_cs, man iwspy, man iwpriv abgerufen werden.

Da in der Datei /etc/pcmcia/wireless.opts der WEP-Key im Klartext gespeichert wird, müssen die Zugriffsrechte entsprechend geändert werden.

erde:~# su Passwort: ... erde:~# chmod 640 /etc/pcmcia/wireless.opts |

Die Einrichtung des Netzwerkes erfolgt am einfachsten mit YaST. Im Beispiel ist die WLAN-Karte die zweite Netzwerkkarte.

erde:~# su Passwort: ... erde:~# yast Administration den Systems -> Hardware in System integrieren -> Netzwerkkarte konfigurieren -> <F3=Auswahlliste> eth1 <weiter> Art der Netzwerkkarte "PCMCIA" <weiter> <ESC> Netzwerk konfigurieren -> Netzwerk Grundkonfiguration -> Nummer Aktiv Netzwerktyp Device-Name IP-Adresse PCMCIA PtP-Adresse [1] [X] Ethernet [eth1] 192.168.2.201 [X] YaST beenden |

Unter Linux werden für die Konfiguration von PCMCIA Geräten Schemata verwendet. Mit ihnen können verschiedene Konfigurationen für mobile Computer angelegt werden, so zum Beispiel für die Firma und zu Hause, oder aber für ein Infrastruktur- und ein Ad-hoc-Netzwerk. Die Profile können beim Bootvorgang geladen oder während der Laufzeit umgeschaltet werden. In einem Schema für eine WLAN-Netzwerkadapterkarte werden Netzwerk- und Treibereinstellungen gespeichert. Das Standard-Schema, das von YaST angelegt wird, heißt "SuSE". Für die Konfiguration der WLAN-Karte müssen die Dateien /etc/pcmcia/network, /etc/pcmcia/network.opts und /etc/pcmcia/wireless.opts angepasst werden.

Im Script etc/pcmcia/network (network 1.81 2001/03/07 (David Hinds)) trat ein Problem beim Umschalten der Schemata mit cardctl unter SuSE 7.2 KDE Root-Shell und LANGUAGE=german auf.

Folgende Änderung (fett gedruckt) des Scripts beseitigt das Problem:

# Datei /etc/pcmcia/network ... # Get device attributes get_info $DEVICE # To avoid problems with ifconfig LANGUAGE=" " HWADDR=`/sbin/ifconfig $DEVICE | sed -n -e 's/.*addr \([^ ]*\) */\1/p'` ... |

Das Profil SuSE wird von YaST erstellt und sollte nicht verändert werden. Um ein neues Profil zu erstellen, kopiert man am besten das von YaST erstellte Profil und benennt es um.

# Beispiel für Schema "adhoc":

# Datei /etc/pcmcia/network.opts

adhoc,*,*,*)

INFO="wap13"

# Transceiver selection, for some cards -- see 'man ifport'

IF_PORT=""

# Use BOOTP (via /sbin/bootpc)? [y/n]

BOOTP="n"

# Use DHCP (via /sbin/dhcpcd or /sbin/dhclient)? [y/n]

DHCP="n"

# Use /sbin/pump for BOOTP/DHCP? [y/n]

PUMP="n"

# Host's IP address, netmask, network address, broadcast address

IPADDR="192.168.5.113"

NETMASK="255.255.255.0"

NETWORK="192.168.5.0"

BROADCAST="192.168.5.255"

######################################################################

# Nur benutzen, falls es die primaere Netzwerkverbindung ist !! #

# Gateway address for static routing #

# GATEWAY="192.168.5.8" #

# Things to add to /etc/resolv.conf for this interface #

# DOMAIN="np" #

# SEARCH="" #

# DNS_1="192.168.5.8" #

# DNS_2="" #

# DNS_3="" #

######################################################################

# NFS mounts, should be listed in /etc/fstab

MOUNTS=""

# For IPX interfaces, the frame type and network number

IPX_FRAME=""

IPX_NETNUM=""

# Extra stuff to do after setting up the interface

start_fn () { return; }

# Extra stuff to do before shutting down the interface

stop_fn () { return; }

;;

|

Die Parameter für das Netzwerk sind anzupassen.

Anmerkung: Wird ein eigenes Profil gestartet, so sind die in YaST gemachten

Einstellungen hinfällig.

# Beispiel für Schema "adhoc": # Datei /etc/pcmcia/wireles.opts # Lucent Wavelan IEEE (+ Orinoco, RoamAbout and ELSA) # Note : wvlan_cs driver only, and version 1.0.4+ for encryption support adhoc,*,*,00:60:1D:*|adhoc,*,*,00:02:2D:*) INFO="Wavelan IEEE example (Lucent default settings)" ESSID="adhoc" MODE="Ad-hoc" # RATE="auto" KEY="off" # To set all four keys, use : # KEY="s:secu1 [1] key s:secu2 [2] key s:secu3 [3] key s:secu4 [4] key [1]" # For the RG 1000 Residential Gateway: The ESSID is the identifier on # the unit, and the default key is the last 5 digits of the same. # ESSID="084d70" # KEY="s:84d70" ;; |

Die Parameter und ihre Bedeutung sind in Kapitel 3.1.3 beschrieben.

Da in der Datei /etc/pcmcia/wireless.opts der WEP-Key im Klartext gespeichert wird, müssen die Zugriffsrechte entsprechend geändert werden.

erde:~# su Passwort: ... erde:~# chmod 640 /etc/pcmcia/wireless.opts |

Das Profil "SuSE" wird von YaST erstellt und sollte nicht verändert werden. Um ein neues Profil zu erstellen, kopiert man am besten das von YaST erstellte Profil und benennt es um.

# Beispiel für Schema "managed":

# Datei /etc/pcmcia/network.opts

managed,*,*,*)

INFO="wap13"

# Transceiver selection, for some cards -- see 'man ifport'

IF_PORT=""

# Use BOOTP (via /sbin/bootpc)? [y/n]

BOOTP="n"

# Use DHCP (via /sbin/dhcpcd or /sbin/dhclient)? [y/n]

DHCP="n"

# Use /sbin/pump for BOOTP/DHCP? [y/n]

PUMP="n"

# Host's IP address, netmask, network address, broadcast address

IPADDR="192.168.5.113"

NETMASK="255.255.255.0"

NETWORK="192.168.5.0"

BROADCAST="192.168.5.255"

######################################################################

# Nur benutzen, falls es die primaere Netzwerkverbindung ist !! #

# Gateway address for static routing #

# GATEWAY="192.168.5.8" #

# Things to add to /etc/resolv.conf for this interface #

# DOMAIN="np" #

# SEARCH="" #

# DNS_1="192.168.5.8" #

# DNS_2="" #

# DNS_3="" #

######################################################################

# NFS mounts, should be listed in /etc/fstab

MOUNTS=""

# For IPX interfaces, the frame type and network number

IPX_FRAME=""

IPX_NETNUM=""

# Extra stuff to do after setting up the interface

start_fn () { return; }

# Extra stuff to do before shutting down the interface

stop_fn () { return; }

;;

|

Die Parameter für das Netzwerk sind anzupassen.

Anmerkung: Wird ein eigenes Profil gestartet, so sind die in YaST gemachten Einstellungen hinfällig.

# Beispiel für Schema "managed": # Datei /etc/pcmcia/wireless.opts # Lucent Wavelan IEEE (+ Orinoco, RoamAbout and ELSA) # Note : wvlan_cs driver only, and version 1.0.4+ for encryption support managed,*,*,00:60:1D:*|managed,*,*,00:02:2D:*) INFO="Wavelan IEEE example (Lucent default settings)" ESSID="any" MODE="Managed" # RATE="auto" KEY="s:1231231231231" # To set all four keys, use : # KEY="s:secu1 [1] key s:secu2 [2] key s:secu3 [3] key s:secu4 [4] key [1]" # For the RG 1000 Residential Gateway: The ESSID is the identifier on # the unit, and the default key is the last 5 digits of the same. # ESSID="084d70" # KEY="s:84d70" ;; |

Die Parameter und ihre Bedeutung sind in Kapitel 3.1.3 beschrieben.

Da in der Datei /etc/pcmcia/wireless.opts der WEP-Key im Klartext gespeichert wird, müssen die Zugriffsrechte entsprechend geändert werden.

erde:~# su Passwort: ... erde:~# chmod 640 /etc/pcmcia/wireless.opts |

Die Übergabe der Parameter an den Treiber bewerkstelligt ein Tool namens iwconfig. Es ist das Pendant zu ifconfig und nimmt WLAN spezifische Einstellungen vor. Die manuelle Einstellung mittels iwconfig wird im Kapitel 3.1.3 beschrieben.

Wie bereits im Kapitel 3.1.4 beschrieben, sind in einem Schema ein ganzer Satz an Parametern gespeichert, die dann sozusagen "in einem Rutsch" gesetzt werden.

Welche Schemata stehen zur Verfügung?

YaST hat das Schema "SuSE" angelegt. Das geschah automatisch und diente als Vorlage für eigene Schemata. Anschließend wurden die beiden Schemata "managed" und "adhoc" angelegt. Die Parameter der Schemata sind in den Dateien /etc/pcmcia/network.opts und /etc/pcmcia/wireless.opts gespeichert. Die Identifizierung erfolgt durch den Aufruf

case "$ADDRESS" in

managed,*,*,00:60:1D:*|managed,*,*,00:02:2D:*)

...

;;

adhoc,*,*,00:60:1D:*|adhoc,*,*,00:02:2D:*)

...

;;

esac

|

in der Datei wireless.opts.

Es werden die zugehörigen Parameter gesetzt, wenn das Profil "managed" oder "adhoc" gewählt wurde und die Hardwareadresse des ausgewählten Netzwerkadapters mit 00:60:1D oder 00:02:2D beginnt.

In der Datei /etc/pcmcia/network.opts ist an Stelle der Hardwareadresse ein Stern als Wildcard gesetzt.

Die Auswahl eines Schema kann zur Laufzeit und beim Booten geschehen. Zur Laufzeit wird mittels cardctl umgeschaltet.

erde:~# su Passwort: ... erde:~# cardctl scheme [managed | adhoc | SuSE] |

Weitere Informationen zu cardctl sind über cardctl -help oder man cardctl erhältlich.

Werden die Schemata mit cardctl umgeschaltet, so wird beim nächsten Neustart automatisch das zuletzt gewählte Profil geladen. Um mit einem definierten Profil zu starten ist es notwendig, den Namen des Profils als Bootparameter an den Kernel zu übergeben. Das geschieht am einfachsten mit Hilfe von LILO, dem Bootmanager. Folgender Zusatz (fett gedruckt) ist in die Datei lilo.conf einzufügen:

# Datei /etc/lilo.conf # Beispiel fuer Schema "managed": image = /boot/vmlinuz label = Linux root = /dev/hda5 append = "SCHEME=managed" |

Dieser Zusatz bewirkt, dass bei jedem Neustart, bei dem das Label "Linux" ausgewählt wird, das Schema "managed" geladen wird.

Nun muss LILO neu installiert werden.

erde:~# su Passwort: ... erde:~# lilo |

Weitere Informationen zu LILO finden sich in [3].

Fehlermeldung:

NETDEV WATCHDOG: eth1: transmit timed out

wvlan_cs: eth1 Tx timed out! Resetting card ...

>>Problem mit der Interrupt Routing Methode des PCI CardBus Controllers

Abhilfe:

erde:~# modprobe i82365 irq_mode=0

Änderung der Datei /etc/rc.config siehe Kapitel 3.1.1.

Problem:

Nach der Installation der WLAN-Karte kann NFS nicht mehr importiert werden, Fehlermeldung "permission denied". Der grafische Login bricht ab mit Fehlermeldung "could not read network connection list".

Ursache:

Es wurde in der Datei /etc/network.opts ein DNS-Server angegeben. Da der NFS-Server die erlaubten Clients auch über die Rechnernamen identifizieren kann, wird jetzt möglicherweise ein falscher Rechnername übermittelt.

Abhilfe: Ist die WLAN Karte nicht die primäre Netzwerkkarte, sollten die Einträge

# GATEWAY="192.168.5.8" # # Things to add to /etc/resolv.conf for this interface # # DOMAIN="np" # # SEARCH="" # # DNS_1="192.168.5.8" # |

auskommentiert werden!

Weitere nützliche Tools:

Script für PCMCIA "rcpcmcia (Start|Stop|Status|...)"

Anzeigen von Informationen über PCMCIA mit "cardctl ident"

Anzeigen von Informationen zur WLAN-Karte mit "ifconfig".

Anzeigen von Informationen zur WLAN-Verbindung mit "iwconfig".

In diesem Kapitel wird die Treiberinstallation der ORiNOCO Gold Karte unter Windows NT beschrieben.

Da Windows NT kein "Plug & Play" Betriebssystem ist, gibt es an dieser Stelle einiges zu beachten. Dazu gehört, dass man dem Betriebssystem die Anwesenheit einer neuen Hardware-Komponente explizit mitteilen muss. Ist außerdem noch die Funktionalität des "Hot swapping" von PC Cards erwünscht, so muss ein gesonderter PC Card Manager installiert werden. Ein solcher Manager ist auf der zu dieser Studienarbeit gehörenden CD-ROM enthalten.

Vergewissern sie sich, dass sie die Rechte zum Installieren neuer Hardware besitzen. Das bedeutet, sie müssen sich als Administrator anmelden. Weiterhin ist es erforderlich, dass sie mindestens ServicePack v4.0 installiert haben. Die installierte Version wird beim blauen Startbildschirm angezeigt.

Wir benutzen in unserem Beispiel den ORiNOCO PCI Adapter der Firma Lucent. Wenn die Karte, wie im Installations-Handbuch beschrieben, eingebaut wurde, muss noch der WaveLAN/PCI Enabler installiert werden. Diese Software ist der Treiber für die Adapterkarte und sollte auf Diskette mitgeliefert worden sein. Sie befindet sich außerdem auf der ORiNOCO Treiber CD im Verzeichnis \Drivers\PCI_Card und als aktuelle Version auf der zu dieser Studienarbeit gehörenden CD-ROM.

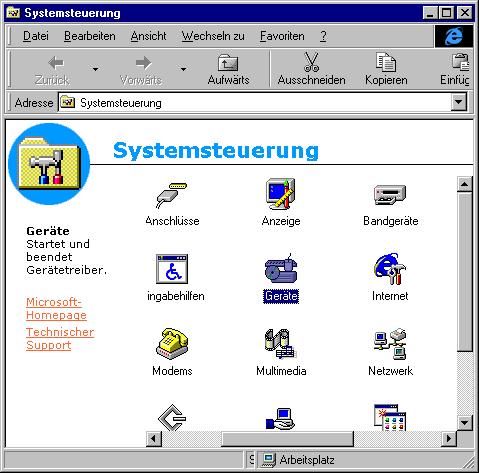

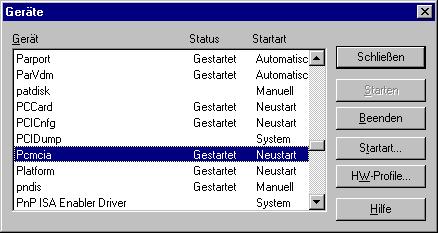

Nun muss Windows noch mitgeteilt werden, das es den Adapter aktivieren soll. Das geschieht unter Start->Einstellungen->Systemsteuerung im Gerätemanager (Abb. 3.1).

Im Gerätemanager muss das Gerät PCMCIA auf die Startart Neustart gestellt werden (Abb. 3.2).

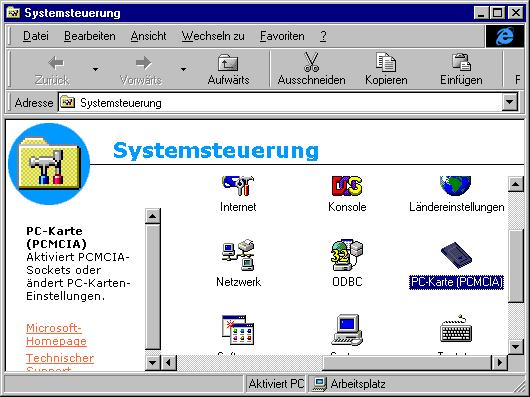

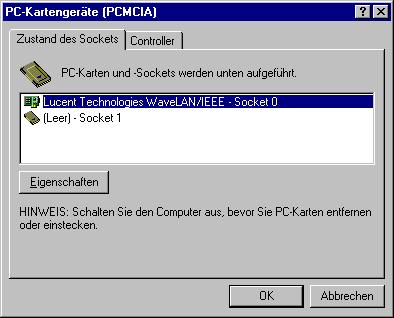

Ist das PCMCIA Gerät nach einem Neustart des Computers ordnungsgemäß gestartet, sollte es in der Systemsteuerung Start->Einstellungen->Systemsteuerung (Abb. 3.3) korrekt angezeigt werden.

Nach einem Doppelklick auf PC Karte (PCMCIA) sollten der Adapter und die darin eingesteckte Karte angezeigt werden (Abb. 3.4).

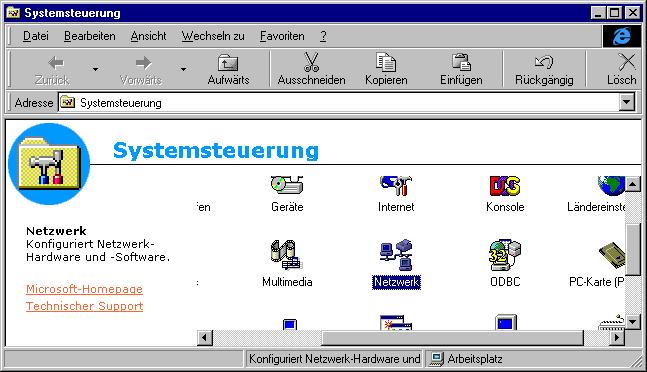

Die Installation des Treibers der WLAN- Netzwerkkarte erfolgt in Start->Systemsteuerung->Netzwerk (Abb. 3.5).

Dazu wählen sie im Menü Netzwerkkarte die Option <Hinzufügen...> und installieren den Treiber für die Netzwerkkarte. Er ist auf auf der ORiNOCO CD-ROM im Verzeichnis \Drivers\Win_NT enthalten.

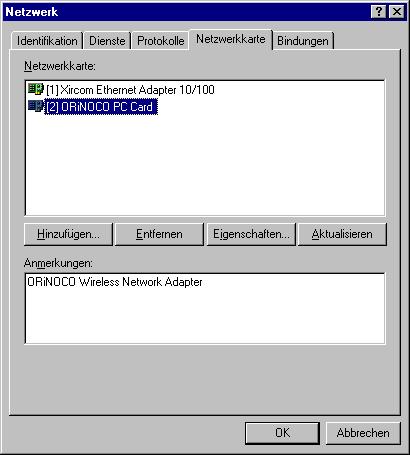

Nach erfolgreicher Installation wird die Netzwerkkarte angezeigt

(Abb. 3.6).

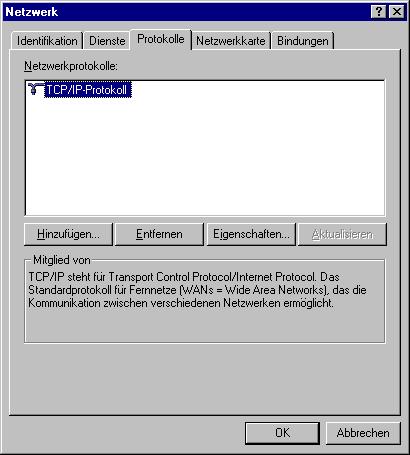

Als nächstes ist die Netzwerkkarte einzurichten. Dazu ist es

notwendig, dass das TCP/IP Netzwerk Protokoll installiert ist (Abb. 3.7):

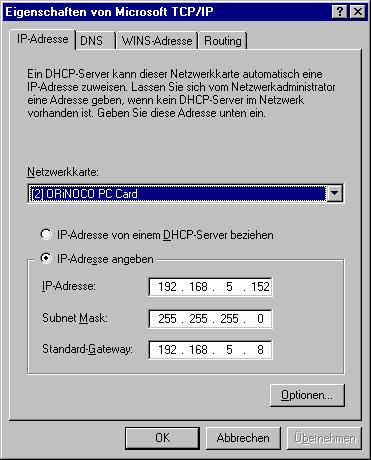

Unter <Eigenschaften...> kann der Karte eine IP-Adresse, Subnetz-Maske und ein Standard Gateway zugewiesen werden (Abb. 3.8). Sind im System mehrere Netzwerkkarten installiert, lässt sich unter Netzwerkkarte ein Pull Down Menü öffnen, in dem die vorhandenen Adapter selektiert werden können. Bitte bedenken sie, das die Angabe verschiedener Standard Gateways für mehrere Netzwerkkarten keinen Sinn macht, da das erste Gateway der Routingtabelle benutzt wird.

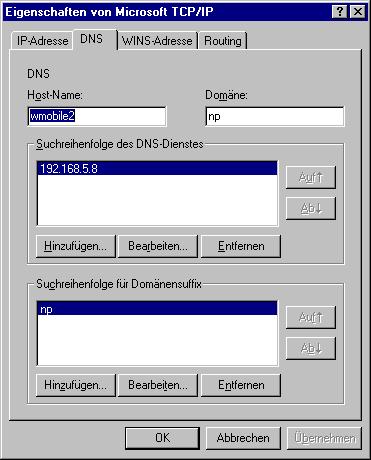

Ist im Netz ein DNS Server vorhanden, kann er im Auswahlfenster <DNS> angeben werden (Abb. 3.9).

Damit ist die Treiberinstallation abgeschlossen und der PC muss neu gestartet werden.

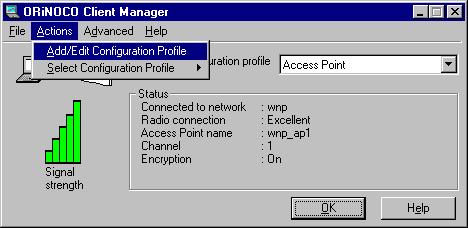

Lucent hat für seine ORiNOCO Karte ein gelungenes Tool zur Konfiguration beigelegt. Der Client Manager übernimmt die Aufgabe, die Parameter an den Treiber zu übermitteln.

Nach dem Einlegen der Installations-CD erscheint ein Menü, in dem die Installation des Client Manager veranlasst werden kann. Ist die Autostart-Funktion für das CD-Laufwerk deaktiviert, kann die Installation manuell unter \Software\PC_Card\Cl_Mgr gestartet werden.

Nach der Installation klinkt sich der Client Manager in den System Tray (das ist das Feld in der unteren rechten Ecke des Bilschirmes) ein und kann durch einfaches Anklicken aufgerufen werden (die Balken links neben der Uhr in Abb. 3.10).

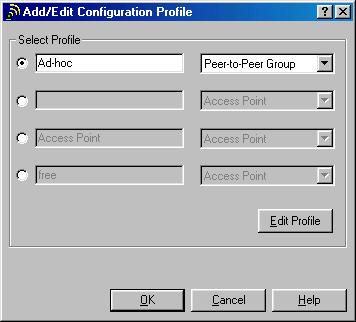

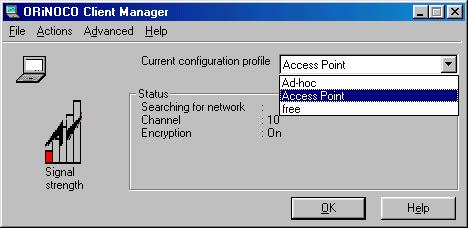

Ein Profil ist ein Satz an Daten, die der Client Manager an den Treiber der WLAN-Karte übergibt. Mit diesen Parametern wird die Art des Netzwerks, seine Sicherheitsmerkmale, Übertragungsgeschwindigkeit etc. spezifiziert. Nach dem Start des Client Managers können die Profile angelegt werden (Abb. 3.11).

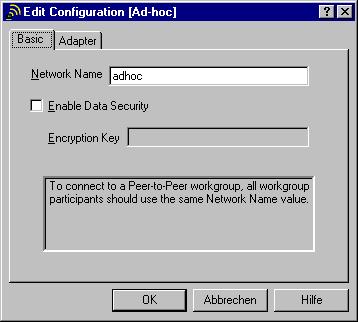

Zunächst soll ein Ad-hoc Netzwerk aufgebaut werden. Ein Ad-hoc Netzwerk ist eine Verbindung einzelner Computer ohne dass ein Access Point benötigt wird. Dazu wird ein Profil aktiviert und ein Name vergeben (in diesem Fall "Ad-hoc"). Der Name des Profils dient nur zur Information und kann frei gewählt werden. Im Pull Down Menü muss Peer-to-Peer Group ausgewählt werden (Abb. 3.12).

Ein klick auf <Edit Profile> öffnet das Konfigurations-Menü (Abb. 3.13).

Der Netzwerk-Name in diesem Beispiel ist "adhoc". Er dient zur Authentifizierung im Netzwerk. Das bedeutet, dass nur Clients mit gleichem Netzwerk-Namen kommunizieren können. Die Möglichkeit mit dem Netzwerk-Namen "any" in ein beliebiges Netz einzusteigen, wird vom Client Manager nicht unterstützt.

WEP-Verschlüsselung ist in diesem Fall nicht aktiviert. Je nach Adapter-Typ können 5 Zeichen für 40Bit oder 13 Zeichen für 128Bit Verschlüsselung eingegeben werden. Die restlichen 24Bit für den 128Bit Schlüssel werden intern gebildet.

Falls der Reiter <Adapter> erscheint (in WIN_NT ist das der Fall) lässt sich hier die I/O Base Adresse und der IRQ einstellen. Für PC hat sich der IRQ 10 und für Laptop der IRQ 11 bewährt.

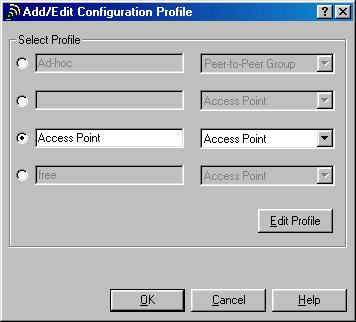

Soll eine Verbindung mit einem Infrastruktur-Netzwerk aufgenommen werden, so muss dafür ein Profil angelegt werden.

Dazu wird der Client Manager gestartet und ein neues Profil angelegt. In diesem Beispiel mit dem Namen "Access Point". Der Name des Profils dient nur zur Information und kann frei gewählt werden.

Im Pull Down Menü wird der Eintrag "Access Point" gewählt (Abb. 3.14).

Ein klick auf <Edit Profile> öffnet das Konfigurations-Menü (Abb. 3.15).

Der Netzwerk-Name dient zur Authentifizierung. Er ist derselbe, den der Access Point als Netzwerk-Namen benutzt. Alternativ dazu kann "any" eingetragen werden was bewirkt, dass man sich prinzipiell mit einem Netzwerk verbinden kann ohne dessen Namen zu kennen.

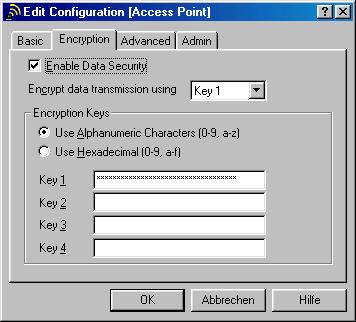

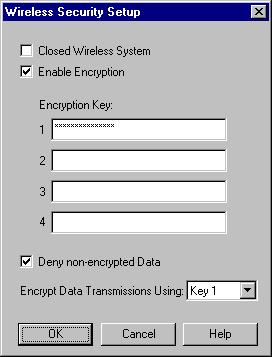

Mit dem Reiter <Encryption> gelangt man zur Konfiguration der Netzwerksicherheit (Abb. 3.16).

In diesem Beispiel ist Encryption aktiviert. Das macht Sinn, da

der Access Point über eine Bridge mit dem lokalen Netz verbunden

ist. Diese Maßnahme kann allerdings Fremdzugriff nicht

verhindern, bestenfalls erschweren.

Der Encryption Key ist derselbe, den der Access Point

verwendet. Er muss gegebenenfalls vom Netzwerkadministrator erfragt

werden. Der Schlüssel besteht aus 5 Zeichen für 40Bit oder

13 Zeichen für 128Bit Verschlüsselung. Die restlichen 24Bit

für den 128Bit Schlüssel werden intern gebildet.

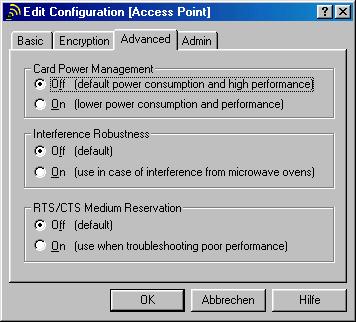

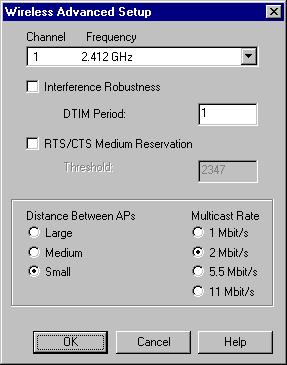

Mit dem Reiter <Advanced> gelangt man zur Konfiguration von Zusatzfunktionen (Abb. 3.17).

Card Power Management aktiviert den Stromsparmodus.

Interference Robustness verhindert das zu schnelle Umschalten auf eine

niedrigere Übertragungsgeschwindigkeit.

RTS/CTS Medium Reservation hilft bei Performance Einbußen durch das

"Hidden Station Problem"

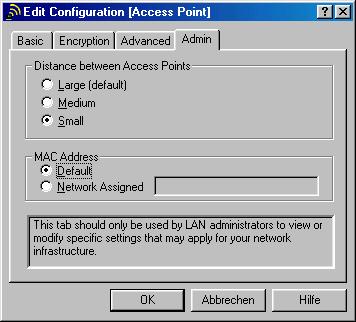

Mit dem Reiter <Admin> gelangt man

zur Konfiguration weiterer Funktionen (Abb. 3.18).

Der Schalter Distance between Access Points gibt dem

Treiber Informationen, wie schnell er bei Übertragungsfehlern

versuchen soll eine alternative Station zu finden.

Falls der Reiter <Adapter> erscheint (in WIN_NT ist

das der Fall) lässt sich hier die I/O Base Adresse und der IRQ

einstellen. Für PC hat sich der IRQ 10 und für Laptop der

IRQ 11 bewährt.

Die Auswahl eines Profiles erfolgt mit dem Client Manager. Alle vorhandenen Profile sind über ein Pull Down Menü aktivierbar (Abb. 3.19).

Nach dem Einbau des PCI Adapter startet Windows NT nicht mehr. Es bleibt mit einem Bluescreen hängen, erstellt ein Speicherabbild und gibt den Hinweis aus, sich an den Systemadministrator zu wenden.

Mögliche Lösung:

Den PCI Adapter in einen anderen Slot einbauen.

Nach dem Einstecken Der WLAN Karte in einen Laptop mit Windows98 friert das System ein.

Mögliche Lösung:

Bei einem ACER TravelMate 515TE hat es geholfen, den IRQ für die ORiNOCO Karte auf 11 zu setzen.

Der Gerätetreiber meldet, er habe kein PCMCIA gefunden.

Mögliche Lösung:

Da Windows NT kein Plug und Play Betriebssystem ist, sollte diese Einstellung auch im BIOS vorgenommen werden.

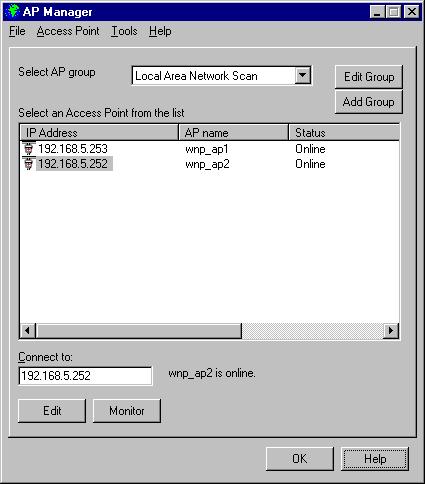

Im folgenden soll eine Access Point der Firma Lucent in Betrieb genommen werden.

Um einen Access Point zu administrieren, muss unter Windows der AP Manager installiert werden. Dieser befindet sich auf der Installations-CD im Verzeichnis \Software\AP\AP_mgr. Es gibt noch die Möglichkeit der Administration über das Kommandozeilentool CLIproxy, aber die Windowsvariante ist wesentlich komfortabler. Im Internet ist eine JAVA Version eines Administrierungstools verfügbar, die jedoch mögliche Sonderfunktionen einzelner Hersteller nicht unterstützt.

Nachdem der Zusammenbau anhand des Handbuchs abgeschlossen ist, kann der Access Point konfiguriert werden.

Der erste Schritt ist die Konfiguration der IP Adresse und der Subnetzmaske. Der Access Point wird mit der IP Adresse 153.69.254.254 und der Subnetzmaske 255.255.0.0 ausgeliefert. Diese müssen an die topologischen Gegebenheiten der eigenen Netzinfrastruktur angepasst werden. Es hat sich als vorteilhaft erwiesen, den Rechner, auf dem der AP Manager installiert ist, eine Adresse im gleichen Subnetz zu geben und ihn direkt über Ethernet an den Access Point anzuschließen. Nach der Konfiguration der IP Adresse und Subnetzmaske ist der Access Point ganz normal über das Netz zum Zwecke der Administration erreichbar.

Der AP Manager ist in der Lage, das LAN auf der Ebene der Sicherungsschicht zu durchsuchen und zeigt alle verfügbaren Access Points in einer Liste an (Abb. 4.1).

Ist ein Access Point noch nicht konfiguriert, so erscheint der Status "New".

Der betreffende Access Point wird selektiert und nach einem Klick auf <Edit> wird das Passwort abgefragt. Das Standard-Passwort ist "public". Wird dem Access Point eine gültige IP Adresse zugewiesen, kann er über Standard-Protokolle von jedem Rechner aus angesprochen werden.

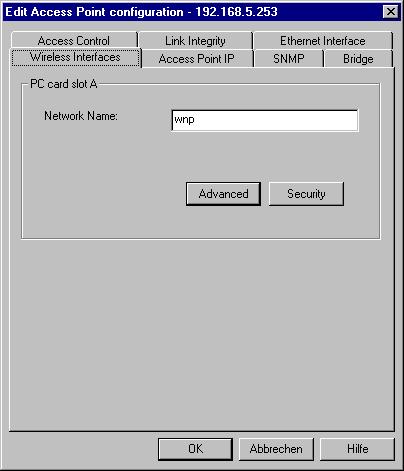

Folgende Einstellungen sollen im Beispiel am Access Point vorgenommen werden.

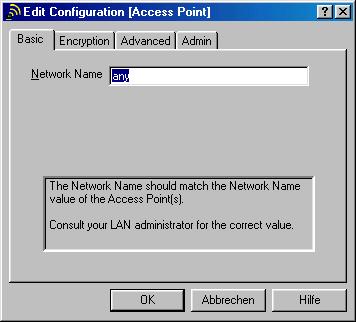

Network Name: Der Netzwerk-Name ist "wnp" und dient zur Authentifizierung. Er muss bei allen Access Points und Clients des gleichen Netzes identisch sein (Abb. 4.2).

Encryption: Ebenso muss der WEP-Schlüssel im gesamten Netz einheitlich sein. Er besteht aus 5 Zeichen für 40Bit oder 13 Zeichen für 128Bit Verschlüsselung. Die restlichen 24Bit für den 128Bit Schlüssel werden intern gebildet (Abb. 4.3).

Frequency/Channel: Die Frequenz richtet sich nach der physikalischen Topologie des Netzes. Der Standard sieht für Europa die Kanäle 1,7 oder 13 vor, um den nötigen Abstand von 5 Kanälen zu sichern (Abb. 4.4). Um Überlappungen angrenzender Kanäle zu vermeiden, sollte die Aufteilung der Frequenzen in einem Gebäudeplan festgehalten werden.

Interference Robustness verhindert das zu schnelle Umschalten auf niedrigere

Übertragungsgeschwindigkeiten.

DTIM Period gibt an, wie lange der AP Multicast-Nachrichten puffern soll. Dieser Parameter

steht im Zusammenhang mit dem Energiesparmodus der Clients.

RTS/CTS Medium Reservation hilft bei Performance Einbußen durch das

"Hidden Station Problem".

Distance BetweenAPs veranlasst den AP zu unterschiedlichen

Optimierungsmethoden.

Multicast Rate ist die Möglichkeit

zur Beeinflussung des Trade-Off zwischen schneller und zuverlässiger

Kommunikation.

Dieses Kapitel ist in der Online-Version nicht verfügbar!

6.2.4 Infrastruktur - Innerhalb der Zelle - Offen

6.2.5 Infrastruktur - Innerhalb der Zelle - Halboffen

6.2.6 Infrastruktur - Innerhalb der Zelle - Geschlossen

6.2.7 Infrastruktur - Von der Zelle ins Ethernet - Offen

6.2.8 Infrastruktur - Von der Zelle ins Ethernet - Halboffen

6.2.9 Infrastruktur - Von der Zelle ins Ethernet - Geschlossen

6.3 Zusammenfassung der Messungen

Um die wesentlichen Netzwerkparameter - max. Reichweite, Datenrate und Reaktionszeit - zu bestimmen, werden Messungen bei unterschiedlichen Gebäudegegebenheiten und Betriebsmodi vorgenommen. Die Messpunkte liegen in einem Abstand von 5m zueinander. Pro Messpunkt wird die maximale effektive Datenrate, die minimale effektive Datenrate, die Reaktionszeit und der Signal Rausch Abstand (SNR) erfasst.

Die effektive Datenrate kann mit dem Tool NETIO von Kai Uwe Rommel bestimmt werden, das auf der zu dieser Studienarbeit gehörenden CD-ROM enthalten ist. Dazu wird das Programm auf einem Rechner mit netio -st als Server für das TCP/IP Protokoll gestartet. Auf einem zweiten Rechner läuft das Programm mit netio -t <Zielrechner> als Client.

Beispiel: Server: erde:~# netio -st Client: erde:~# netio -t 192.168.5.8 NETIO - Network Throughput Benchmark, Version 1.14 (C) 1997-2001 Kai Uwe Rommel TCP/IP connection established. Packet size 1 KByte: 423 KByte/s Packet size 2 KByte: 442 KByte/s Packet size 4 KByte: 483 KByte/s Packet size 8 KByte: 477 KByte/s Packet size 16 KByte: 311 KByte/s Packet size 32 KByte: 339 Kbyte/s |

Um eine Aussage über die effektive Datenrate machen zu können, wird diese Messung dreimal pro Messpunkt durchgeführt und die minimale- und maximale effektive Datenrate erfasst. Interessant ist in diesem Zusammenhang, dass wenn das Serverprogramm auf einem Linux-Rechner gestartet wird eine um ca. 10% höhere effektive Datenrate erreicht wird als auf einem Windows Rechner, was Auskunft über die Effizienz des TCP Protokoll Stack gibt.

Die Reaktionszeit des Netzes wird per ICMP ECHO REQUEST (Ping) gemessen. Diese Messung wird vorteilhaft von einem Linux-Rechner aus gestartet, da die Messgenauigkeit unter Windows unzureichend ist. Pro Messpunkt werden zehn Werte erhoben und die minimale-, maximale- und durchschnittliche Reaktionszeit erfasst.

Beispiel: erde:~# ping -c 10 192.168.5.152 PING 192.168.5.152 (192.168.5.152): 56 data bytes 64 bytes from 192.168.5.152: icmp_seq=0 ttl=128 time=2.164 ms 64 bytes from 192.168.5.152: icmp_seq=1 ttl=128 time=2.172 ms 64 bytes from 192.168.5.152: icmp_seq=2 ttl=128 time=2.172 ms 64 bytes from 192.168.5.152: icmp_seq=3 ttl=128 time=2.170 ms 64 bytes from 192.168.5.152: icmp_seq=4 ttl=128 time=2.174 ms 64 bytes from 192.168.5.152: icmp_seq=5 ttl=128 time=2.980 ms 64 bytes from 192.168.5.152: icmp_seq=6 ttl=128 time=2.158 ms 64 bytes from 192.168.5.152: icmp_seq=7 ttl=128 time=2.176 ms 64 bytes from 192.168.5.152: icmp_seq=8 ttl=128 time=2.167 ms 64 bytes from 192.168.5.152: icmp_seq=9 ttl=128 time=2.164 ms --- 192.168.5.152 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max = 2.158/2.249/2.980 ms |

Für die Bestimmung der Parameter Signal-Rausch-Abstand (SNR), Übertragungsgeschwindigkeit, Fehlerrate etc. stehen unter Windows und Linux Tools zur Verfügung, die in den folgenden Unterkapiteln näher beschrieben werden.

Unter Linux werden die Informationen über Vebindungsqualität, Signal- und Rauschstärke etc. in der Datei /proc/net/wireless abgelegt.

Zur Anzeige dieser Informationen kann das Tool iwconfig von Jean Tourrilhes verwendet werden (siehe auch Kapitel 3.1.3).

Mit iwspy lässt sich eine Verbindung gezielt überwachen.

Usage: iwspy interface [+] [MAC address] [IP address]

DESCRIPTION

Iwspy is used to set a list of addresses in a wireless

network interface and to read back quality of link infor-

mation for each of those. This information is the same as

the one available in /proc/net/wireless : quality of the

link, signal strength and noise level.

This information is updated each time a new packet is

received, so each address of the list add some overhead in

the driver.

PARAMETERS

You may set any number of addresses up to 8.

IPADDR Set an IP address, or in some cases a domain name.

As the hardware work with hardware addresses, iwspy

will translate this address through ARP. In some

case, this address might not be in the ARP cache

and iwspy will fail. In those case, ping(8) this

address and retry.

HWADDR Set a hardware (MAC) address (this address is not

translated & checked like the IP one). The address

must contain a semicolon (:) to be recognised as a

hardware address.

+ Add the new set of addresses at the end of the cur-

rent list instead of replacing it. The address list

is unique for each device, so each user should use

this option to avoid conflicts.

off Remove the current list of addresses and disable

the spy functionality

FILES

/proc/net/wireless

SEE ALSO

iwconfig(8), ifconfig(8), iwpriv(8).

|

Beispiel:

root@erde:~ > iwspy eth0 + 00:02:2D:17:A0:3C

root@erde:~ > iwspy

lo Interface doesn't support wireless statistic collection

eth0 Statistics collected:

00:02:2D:17:A0:3C : Quality 37/92 ; Signal -54 dBm ; Noise -91 dBm

|

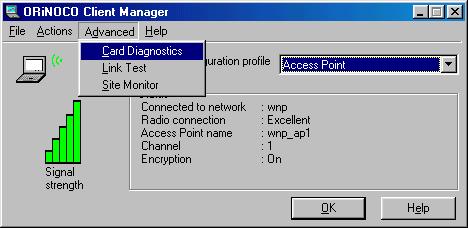

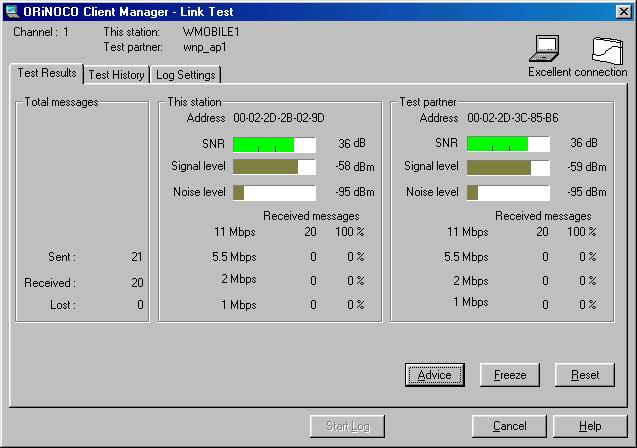

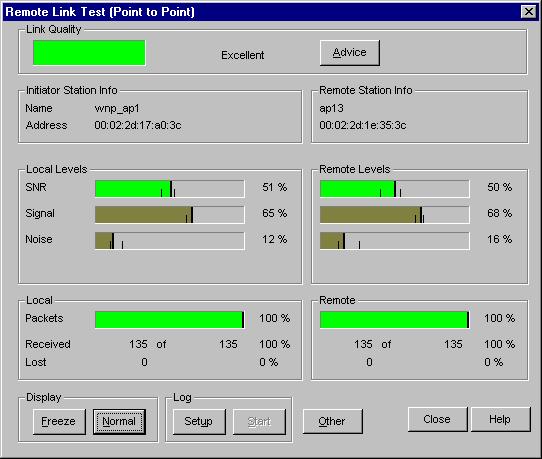

Der Client Manager stellt einen Link Test zur Verfügung, mit dem die Qualität einer Verbindung ermittelt werden kann (Abb. 6.1).

Als Testergebnis erhält man Auskunft über den Signal-Rausch-Abstand, die Fehlerrate und die Übertragungsgeschwindigkeit (Abb. 6.2).

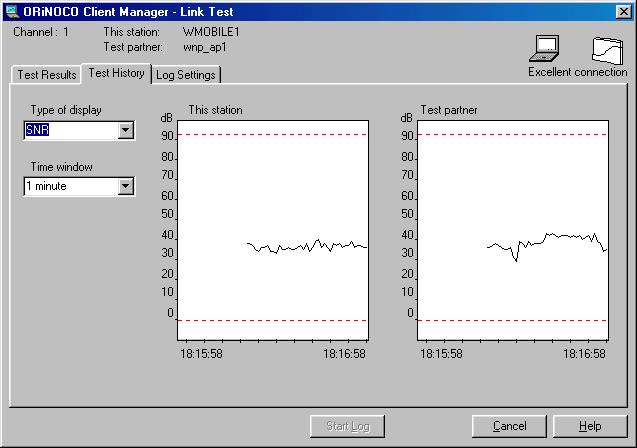

Unter <Test History> lassen sich die Werte mitschreiben (Abb. 6.3).

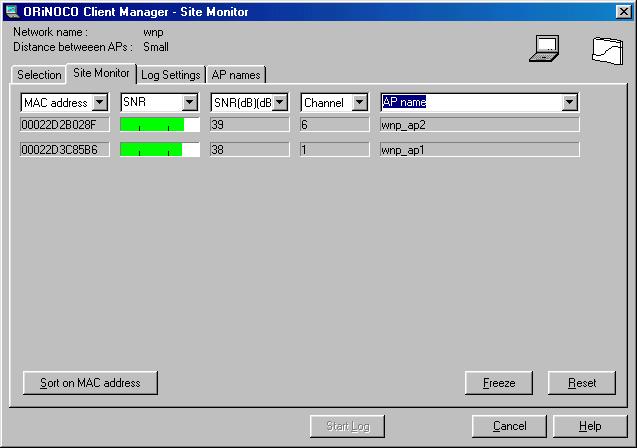

In Infrastrukur-Netzwerken lässt sich die Verbindungsqualität auch im Site Monitor anzeigen (Abb. 6.4).

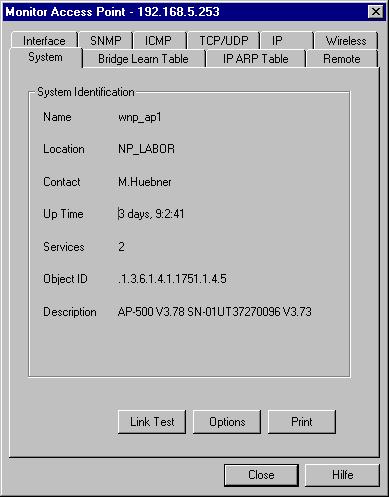

Mit der Software AP Manager geben auch die Access Point's Auskunft über die Verbindungsqualität innerhalb eines Infrastrukturnetzes (Abb. 6.5).

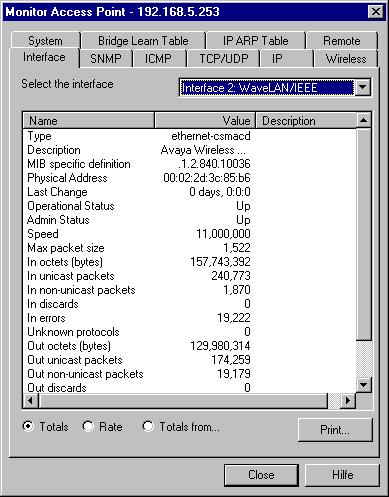

Zur Verfügung stehen Informationen über protokollspezifische Parameter der Access Point's und der Stationen innerhalb der Funkzelle (Abb. 6.6) sowie ein Link Test (Abb. 6.7).

Offen

Offen bedeutet, dass Sender und Empfänger Sichtkontakt haben. Dies ist der Optimalfall in der Anwendung.

Halboffen

Halboffen bedeutet, dass sich zwischen Sender und Empfänger Hindernisse befinden (eine Wand, Stützpfeiler des Gebäudes, ein Getränkeautomat etc.). Dies ist der Normalfall in der Anwendung.

Geschlossen

Geschlossen bedeutet, dass sich zwischen Sender und Empfänger mehrere Räume befinden (mehrere Wände, Schränke etc.). Dies ist der Extremfall in der Anwendung.

Ad-hoc

Ad-hoc bedeutet, dass zwei Rechner verbunden werden, ohne einen Access Point zu benutzen (Abb. 6.8).

Infrastruktur - Innerhalb der Zelle

Infrastruktur - Innerhalb der Zelle bedeutet, dass zwei Rechner innerhalb einer Zelle eines Access Point's verbunden werden (Abb. 6.9).

Infrastruktur - Von der Zelle ins Ethernet

Infrastruktur - Von der Zelle ins Ethernet bedeutet, dass zwei Rechner verbunden werden von denen sich einer in der Zelle eines Access Point befindet und ein zweiter über die Bridge des Access Point in einem Ethernet erreicht wird (Abb. 6.10).

|

maximale Reichweite: |

> 80m |

|

maximale effektive Datenrate: |

4.8Mbit/s |

|

minimale effektive Datenrate: |

2.6Mbit/s |

|

minimale Reaktionszeit: |

1,9ms |

|

maximale Reaktionszeit: |

4,8ms |

|

|

|

|

|

|

|

maximale Reichweite: |

50m |

|

maximale effektive Datenrate: |

4.8Mbit/s |

|

minimale effektive Datenrate: |

0,24Mbit/s |

|

minimale Reaktionszeit: |

2,1ms |

|

maximale Reaktionszeit: |

8,6ms |

|

|

|

|

|

|

|

maximale Reichweite: |

18m |

|

maximale effektive Datenrate: |

4.8Mbit/s |

|

minimale effektive Datenrate: |

1Mbit/s |

|

minimale Reaktionszeit: |

2,2ms |

|

maximale Reaktionszeit: |

19,8ms |

|

|

|

|

|

|

|

maximale Reichweite: |

> 80m |

|

maximale effektive Datenrate: |

2Mbit/s |

|

minimale effektive Datenrate: |

1,6Mbit/s |

|

minimale Reaktionszeit: |

3,5ms |

|

maximale Reaktionszeit: |

12ms |

|

|

|

|

|

|

|

maximale Reichweite: |

35m |

|

maximale effektive Datenrate: |

2Mbit/s |

|

minimale effektive Datenrate: |

1,5MBit/s |

|

minimale Reaktionszeit: |

3.6ms |

|

maximale Reaktionszeit: |

11,2ms |

|

|

|

|

|

|

|

maximale Reichweite: |

15m |

|

maximale effektive Datenrate: |

2Mbit/s |

|

minimale effektive Datenrate: |

0,8Mbit/s |

|

minimale Reaktionszeit: |

3,6ms |

|

maximale Reaktionszeit: |

14,4ms |

|

|

|

|

|

|

|

maximale Reichweite: |

> 80m |

|

maximale effektive Datenrate: |

4Mbit/s |

|

minimale effektive Datenrate: |

2,8Mbit/s |

|

minimale Reaktionszeit: |

2,8ms |

|

maximale Reaktionszeit: |

9,1ms |

|

|

|

|

|

|

|

maximale Reichweite: |

40m |

|

maximale effektive Datenrate: |

4Mbit/s |

|

minimale effektive Datenrate: |

0,51Mbit/s |

|

minimale Reaktionszeit: |

2,8ms |

|

maximale Reaktionszeit: |

42,5ms |

|

|

|

|

|

|

|

maximale Reichweite: |

15m |

|

maximale effektive Datenrate: |

3,8Mbit/s |

|

minimale effektive Datenrate: |

1Mbit/s |

|

minimale Reaktionszeit: |

2,9ms |

|

maximale Reaktionszeit: |

14,3ms |

|

|

|

|

|

|

Zusammenfassend sollen an dieser Stelle noch einmal die Ergebnisse der Messungen ausgewertet werden (Tabelle 6.10). Insgesamt wurden 2015 Messwerte aufgenommen und ausgewertet.

Die maximale Reichweite eines Links (Peer to Peer Verbindung) liegt in offener Umgebung jenseits der 80m Marke und verringert sich bis auf 15m, wenn Hindernisse die direkte (Sicht-) Verbindung stören. Dieses Ergebnis war zu erwarten, da sich die Funkwellen bei einer Trägerfrequenz von 2,4MHz ähnlich wie Licht verhalten und geradlinig ausbreiten.

Die maximale Datenrate wird hauptsächlich vom Betriebsmodus bestimmt. Im Ad-hoc Modus steht die gesamte Datenrate eines Kanals für die Verbindung zur Verfügung. Da die gemessene maximale effektive Datenrate 4,8Mbit/s beträgt lässt sich schlussfolgern, dass ca. 56% der Bandbreite für Overhead benötigt wird. Im Infrastruktur Modus sinkt die maximale effektive Datenrate nochmals, da der Access Point einen Teil der Übertragungszeit für Management-Funktionen benötigt. Besonders deutlich wird dieser zusätzliche Zeitaufwand bei einer Verbindung innerhalb einer Funkzelle, da die Daten von einer Station zum Access Point und von da aus zu der anderen Station gesendet werden. Das bedeutet im Klartext, das solch eine Übertragung im Gegensatz zu einer Ad-hoc Verbindung mindestens die doppelte Übertragungszeit benötigt.

Eine Abhängigkeit zwischen Signal-Rausch-Abstand und Übertragungsgeschwindigkeit ist deutlich zu erkennen. Übertragungen mit Brutto-Datenraten von 1MBit/s und 2MBit/s traten jedoch nur bei Management-Frames und am Rand des Empfangsbereiches auf. Daraus kann geschlussfolgert werden, dass die verwendete WLAN-Karte auch bei geringem SNR noch Bruttodatenraten von 5,5MBit/s zur Verfügung stellt.

|

|

|

|

|

|

Als Roaming wird die Fähigkeit bezeichnet, sich zwischen den Zellen verschiedener Access Points hin- und herzubewegen. Handover steht dabei für die Fähigkeit, Mobilgeräte während des laufenden Betriebs von einer Station zur nächsten zu überreichen.

Zwar ist das notwendige Protokoll noch nicht standardisiert, bei Access Points des gleichen Herstellers funktioniert es aber bereits [2]. Doch leider nur auf Linkebene. Für den praktischen Einsatz bedeutet das, dass sich die Acces Points im gleichen IP-Teilnetz befinden müssen. Diese Einschränkung resultiert aus der Routingmethode von IP. Solange der Teilnehmer innerhalb seines IP-Netzes bleibt, kann ein Access Point die Datenpakete entweder über das WLAN Interface oder über Ethernet und einen anderen Access Point an die Hardware-Adresse des Teilnehmers weiterleiten. Wechselt der Teilnehmer in ein neues IP-Netz, muss seine Netzwerkkonfiguraion geändert werden und Pakete an seine alte IP-Adresse können ihn nicht mehr erreichen. Diese Einschränkung kann mit Mobile IP oder IP Version 6 aufgehoben werden.

Der Einsatz eines Funknetzes nach IEEE 802.11b ist bei dem jetzigen Entwicklungsstand kein Problem mehr. Es läuft sowohl unter Windows Betriebssystemen als auch unter Linux. Die geforderte Plattformunabhängigkeit ist somit gegeben..

Durch die Unterstützung von Roaming und Handover ist die Mobilität der Teilnehmer, einer der Hauptgründe, sich für ein Wireless LAN zu entscheiden, gewährleistet. Anwendungsfälle wie zum Beispiel ein drahtloser Zugang zum E-Mail Postfach, ein gemeinsamer Netzwerkdrucker oder einfache Internetanwendungen lassen sich mit dieser Technik hervorragend lösen. Probleme können sich einstellen, wenn die Anwendung in Richtung Serverdienste, Datenbankanbindung oder Multimedia-Streaming gehen soll. Für solche Einsatzgebiete sind die verfügbaren maximal 5Mbit/s effektive Datenrate von IEEE 802.11b noch zu gering. Abhilfe könnte IEEE 802.11a mit seinen 54Mbit/s Brutto-Datenrate schaffen.

Ein weiterer Punkt, den man beim Einsatz eines Wireless LAN nicht aus den Augen verlieren darf, ist die Sicherheit des Funknetzes. Was nützt eine noch so streng geregelte Firewall an der Vordertür, wenn man nach "hinten raus" mit einem Funkzugang potentiellen Eindringlingen Tür und Tor öffnet. Dass WEP auch nicht der Weisheit letzter Schluss ist belegen einschlägige Artikel, die in letzter Zeit zu diesem Thema erschienen sind. Hier könnte ein Zugang über ein Virtual Private Network (VPN) Abhilfe schaffen, über das sich die mobilen Teilnehmer mit dem Intranet verbinden.

Zusammenfassend kann man sagen: Ist man sich der Möglichkeiten, Einschränkungen und Risiken eines WLAN nach IEEE 802.11b bewusst, ist es eine gute Erweiterungsmöglichkeit eines bestehenden, kabelgebundenen Netzwerkes. In Fällen, in denen auf eine hohe Dateübertragungsrate kein Wert gelegt wird, kann es sogar als Alternative in Erwägung gezogen werden. Weiterhin sieht es so aus, als würde IEEE 802.11b in Regionen vorstoßen, die bisher Bluetooth angedacht wahren. Während dieser Studienarbeit habe ich die Vorzüge einer kabellosen Anbindung eines Laptops an mein privates Netzwerk sehr zu schätzen gelernt.

ADPCM

Abk. f. »Adaptive Differential Pulse

Code Modulation«; einfaches, aber effizientes

Kompressionsverfahren für Audio-Daten

AP

Abk. f. »Access Point«; Gerät,

das in einem Funk-LAN den Zugang zu einem konventionellen Netzwerk

ermöglicht.

Bluetooth

Verfahren für Datenfunkübertragungen

auf kurze Strecken.

BT

Abk. f. »Bluetooth«

Challenge-Response-Verfahren

Verfahren, mit dem sich ein Gerät

gegenüber einem anderen mittels eines geheimen Schlüssels

zu identifizieren, ohne dabei den Schlüssel selbst übermitteln

zu müssen.

CDMA

Abk. f. »Code Division Multiple

Access«; Technik, um den gleichen Bandbereich von verschiedenen

Systemen nutzen zu können. Benutzt wird ein Code, um das Signal

zu rekonstruieren.

CSMA

Abk. f. »Carrier Sense Multiple

Access«; Technik, um den gleichen Kanal von verschiedenen

Systemen nutzen zu können. Es wird der Kanal auf

„Trägerfreiheit“ überprüft.

DECT

Abk. f. »Digital Enhanced Cordless

Telephone«; Standard zur digitalen drahtlosen

Festnetztelefonie. Läßt sich auch für Datenfunk

nutzen.

DHCP

Abk. f. »Dynamic Host Configuration

Protocol«; Protokoll, das (neben einer ganzen Reihe anderer

Funktionen) für die zeitweise Vergabe von IP-Netzwerkadressen

zuständig ist.

DMA

Abk. f. »Direct Memory Access«;

(veraltete) Methode, mit der Peripheriegeräte im PC ohne

Prozessorlast zu erzeugen Datentransfers durchführen können.

DMA-Kanal

Die Anzahl der Komponenten, die DMA-Transfers

durchführen können, ist auf 8 begrenzt. Jede Komponente

belegt dabei einen DMA-Kanal - daher sind diese Kanäle eine

knappe Ressource.

DSL

Abk. f. »Digital Subscriber Line«;

Hochgeschwindigkeits-Internetzugang für den Endnutzer. In

Deutschland wird die Unterart ADSL von der Telekom als »T-DSL«

mit 768 kbit/s Download-Geschwindigkeit angeboten.

DSSS

Abk. f. »Direct Sequence Spread

Spectrum«; Technologie, die Funkstörungen ausweicht, indem

das gesamte Frequenzspektrum nur in kurzen Impulsen genutzt wird.

EIRP

Die EIRP (Effective Isotropic Radiated Power)

ist die Leistung, die man einem isotropen Strahler zuführen

müßte, damit dieser effektiv die gleiche Leistung

abstrahlt wie eine Richtantenne in ihre Hauptstrahlrichtung, der eine

Antenneneingangsleistung zugeführt wird.

ETSI

Abk. f. »Europian Telecommunications

Standards Institute«; Regulierungsbehörde für Europa

FCC

Abk. f. »Federal Communications

Commission«; Regulierungsbehörde für Nord Amerika

FHSS

Abk. f. »Frequency Hopping Spread

Spectrum«; Technologie, die Funkstörungen ausweicht, indem

in kurzen Intervallen die Trägerfrequenz gewechselt wird.

FIR

Abk. f. »Fast IR«;

Infrarotschnittstelle mit 4 Mbit/s.

GFSK

Abk. f. »Gaussian Frequency Shift

Keying«; Hochfrequenz-Modulationsart für digitale Daten.

GFSK ist sehr störresistent.

Handover

Überreichen eines Mobilgerätes von

einer Basisstation zur nächsten im laufenden Betrieb.

HomeRF

Ein Gremium, welches den SWAP-Standard

festlegt. »HomeRF« wird oft auch als Synonym für

diesen Standard verwendet.

IEEE

Abk. f. »Institute of Electrical and

Electronic Engineers«; Organisation, die verschiedenste

Standards im Bereich von Elektrik und Elektronik vorgibt.

IEEE802

IEEE-Standard für Netzwerke aller Art.

Ethernet z.B. ist IEEE802.3.

IEEE802.11

Standard für Funknetzwerke mit 2 MBit/s.

IEEE802.11a

Noch nicht verbreitetes Funknetzwerk mit bis

zu 54 Mbit/s im 5-GHz-Band.

IEEE802.11b

Standard für Funknetzwerke mit 11

Mbit/s.

IEEE802.11/HR

»IEEE802.11 High Rate« - Synonym

für IEEE802.11b

IrDA

Abk. f. »Infrared Data Association«;

Gremium, das einen Standard für die Kommunikation über

Infrarotsignale festlegt.

ISA

Abk. f. »Industry Standard

Architecture«; veralteter Standard für Hardwarekomponenten

im PC.

ISDN

Abk. f. »Integrated Services Digital

Network«; nationales digitales Telefonienetzwerk, das nur in

Europa nennenswert verbreitet ist.

ISM-Band

Abk. f. »Industrial, Science,

Medicine»; Frequenzband um 2,4 GHz, welches international (mit

geringen Ausnahmen) lizenzfrei zur Verfügung steht. Wird von

vielen Funkstandards genutzt, ist aber auch der Frequenzbereich, in

dem Mikrowellenöfen abstrahlen.

LAN

Abk. f. »Local Area Network« =

Computernetzwerk.

Legacy-Hardware

Oberbegriff für jede Hardware, die nicht

mehr zeitgemäß an der ISA-Schnittstelle betrieben wird.

(engl. Legacy = Altlast)

Node

Ein Gerät, das Teil eines Netzwerks ist

- entweder der Sender oder der Empfänger von Daten. In unserem

Zusammenhang einfach ein Computer mit einer WLAN Karte.

PC-Card

Standard für Hardware-Steckkarten für

Notebooks.

PCI

Abk. f. »Peripheral Components

Interface«; derzeit aktueller Standard für interne

Hardwarekomponenten (Steckkarten) im PC.

PCMCIA

Ältere Abkürzung für PC-Card.

RC4

Verschlüsselungsverfahren.

Roaming

Bezeichnung für die Möglichkeit,

sich zwischen Zellen verschiedener Access Points hin- und

herzubewegen.

SIG (Bluetooth SIG)

Abk. f. »Bluetooth Special Interest

Group«; das Gremium, welches den Bluetooth-Standard festlegt.

SIR

Abk. f. »Standard IR«;

Infrarotschnittstelle mit 115 kbit/s.

SNR

Abk. f. »Signal to Noise Ratio«;

Signal-Rausch-Abstand

SWAP

Abk. f. »Shared Wireless Application

Protocol«; ein drahtloses Kommunikationssystem, welches von der

HomeRF-Gruppe erarbeitet wurde.

TCP/IP

Abk. f. »Transmission Control Protocol

/ Internet Protocol«; Netzwerkprotokoll, das im Internet

verwendet wird, mittlerweile aber auch in lokalen Netzwerken zum

Standard avanciert ist.

TDD

Abk. f. »Time Division Duplex«;

Verfahren, das die bidirektionale Funkkommunikation auf einer

Frequenz ermöglicht, indem beide Stellen abwechselnd senden.

TDMA

Abk. f. »Time Division Multiple

Access«; Verfahren, mit dem mehrere Sender auf der gleichen

Frequenz senden können, indem sie sich zeitlich, in sogenannten

Zeitschlitzen (Timeslots), einteilen. Wird z.B. von GSM-Handys

verwendet.

VFIR

Abk. f. »Very Fast IR«;

Infrarotschnittstelle mit 16 Mbit/s.

WEP

Abk. f. »Wired Equivalent Privacy«;

MAC level encryption; eine Reihe von Vorrichtungen, um Funk-LANs

abhörsicher zu machen.

Wireless LAN / WLAN

Allgemein verwendetes Synonym für

IEEE802.11

http://www.orinocowireless.com/

http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Wireless.html

http://www.tu-chemnitz.de/informatik/RA/kompendium/vortr_2001/notebook/wlan.htm

http://helpdesk.rus.uni-stuttgart.de/~rustomfi/Netzwerke/funklan/

http://www.tecchannel.de/hardware/680/index.html

http://www.isaac.cs.berkeley.edu/isaac/wep-faq.html

http://www.ft-international.de/F.A.Q.Wireless%20Lan.htm

http://www.dfv.rwth-aachen.de/cnroot.html

http://grouper.ieee.org/groups/802/11/index.html